MegaCortex恢复工具

1. 前言

MegaCortex勒索软件首次出现在2019年1月,主要针对大型企业网络进行攻击。最初,它通过被入侵的域控制器传播,攻击者使用工具如Cobalt Strike和Meterpreter来建立后门并进一步感染网络。MegaCortex的攻击模式通常结合自动化和手动操作,以最大化感染范围和控制程度。它在感染之前会终止数百个Windows服务和进程,尤其是那些与安全、备份和数据库管理相关的服务,从而削弱受害者的防御能力。MegaCortex因其在加密之前锁定系统和要求高额赎金而闻名,有时高达几百万美元。

2. 特征

MegaCortex使用AES-256和RSA-4096加密算法来加密受害者的文件,加密后的文件会附加“.megac0rtx”扩展名。加密完成后,勒索软件会在桌面上生成一个名为“!!!READ-ME!!!.txt”的赎金说明文件,详细说明了如何联系攻击者并支付赎金。MegaCortex还会删除系统的卷影副本,以防止数据恢复,并使用Windows的Cipher命令覆盖删除的文件,进一步阻止文件恢复。尽管MegaCortex的破坏力巨大,2021年通过国际执法合作,该勒索软件的基础设施遭到打击,一些关键参与者被逮捕。

3. 工具使用说明

重要提示: 如果使用版本 2-4 进行加密,请确保系统包含赎金记录(例如“!!READ_ME!!!.TXT“, ”-!README-!.RTF“等)。对于使用 MegaCortex V1 进行加密(加密文件附加了“.aes128ctr”扩展名),请确保系统上存在由勒索软件创建的赎金记录和 TSV 日志文件(例如“fracxidg.tsv”)。

1. 从本公众号下载解密工具并将其保存在计算机上的某个位置

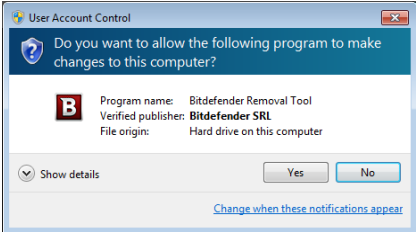

2. 双击该文件,然后在UAC提示符中单击"是"。

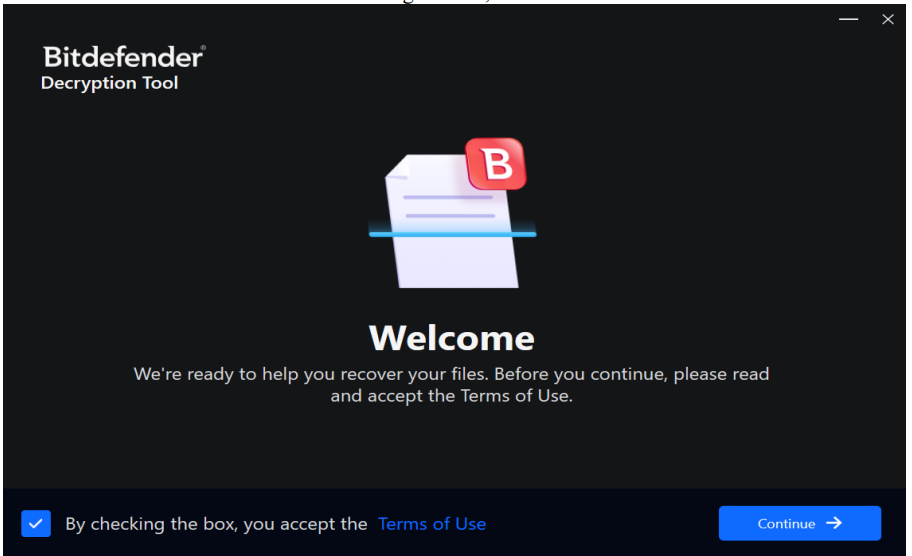

3. 阅读《使用条款》,然后勾选“通过勾选此框,您接受《使用条款》”以表示您同意《最终用户许可协议》,之后点击“继续”。

4. 如果要搜索所有加密文件或仅添加加密文件的路径,选择“扫描整个系统”。

我们强烈建议您同时保持启用“备份文件”选项。然后按“立即开始”。

用户还可以选中“高级选项”下的“替换以前解密的文件”选项,该工具将替换已解密的文件。

在此步骤结束时,您的文件应该已被解密。

如果选中备份选项,您将看到加密和解密的文件。您还可以在 %temp%\BitdefenderLog.txt 文件夹中找到描述解密过程的日志:

要摆脱您遗留的加密文件,只需搜索匹配该扩展名的文件并删除它们。在此之前,请确保您已检查过文件已经正确解密。

静默执行(通过 cmdline)

该工具还提供了通过命令行静默运行的可能性。如果需要在大型网络内自动部署该工具,则可能需要使用此功能。

-help - 将提供有关如何静默运行该工具的信息(此信息将写入日志文件中,而不是控制台中)

start - 此参数允许工具静默运行(无 GUI)

-scan-path - 此参数指定包含加密文件的路径

-full-scan - 将启用“扫描整个系统”选项(忽略 -scan-path参数)

-disable-backup - 将禁用文件备份选项

-replace-existing - 将启用“替换以前解密的文件”选项

例子:

BDMegaCortexDecryptTool.exe start -scan-path:C:\ ->该工具将在没有 GUI 的情况下启动并扫描 C盘

BDMegaCortexDecryptTool.exe start -full-scan ->该工具将在没有 GUI 的情况下启动,并且扫描整个系统

BDMegaCortexDecryptTool.exe start -full-scan -replace-existing ->该工具将扫描整个系统并覆盖呈现的干净文件