导读

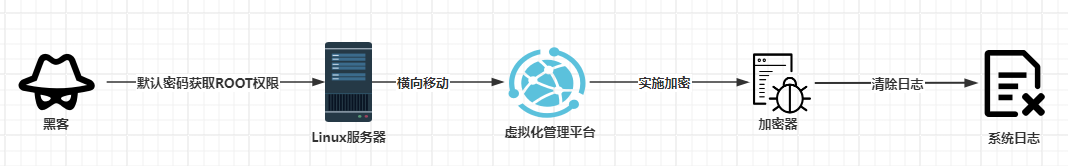

本月,Solar应急响应团队受理的勒索排查需求显著增多,共处置 45 起 相关事件。其中,“疑似(俗称‘盗版’)Mallox” 占 15 起 (约 33%,当月第二高)。受害系统加密后缀以 “.mallox” 为主,且与其他家族侧重 Windows 业务主机不同,该家族更偏向攻击 虚拟化管理平台与 Linux 服务器:在与 Mallox 相关的 15 起事件中,有 10 起 发生在 虚拟化管理平台/Linux 环境(约 66%,占当月总事件数约 22.2%)。

这种攻击趋势的背后,往往隐藏着一个极其简单却又致命的安全疏忽——默认口令或弱口令。攻击者正利用这一“低级”入口,直接获取虚拟化平台的最高管理权限,进而对平台上的所有虚拟机(VM)进行批量加密,造成业务系统全面瘫痪。

鉴于此类攻击的普遍性、高破坏性以及Mallox家族在国内的活跃度(根据第三方数据,一度占据国内勒索攻击榜首),我们发出此紧急预警。本次分享基于一例真实处置(已脱敏),重点还原攻击路径,旨在为各单位提供风险提示,以便及时开展自查与加固。

一、 勒索病毒组织介绍:盗版Mallox

在此次集中爆发的虚拟化平台攻击事件中,我们识别到的勒索软件均带有Mallox家族的典型特征。

1.1 勒索信特征

攻击者在加密服务器后,会留下名为 FILE RECOVERY.txt 的勒索信。

Hello

Your files have been encrypted and are currently inaccessible.

To restore them, you'll need a decryption tool.

Important:

Do NOT try to modify or recover the files yourself—doing so could permanently damage them!

We offer a free test decryption for one file (max size: 3MB, non-important files only) so you can verify that recovery is possible.

How to Get the Decryption Tool:

1. Download and install qTox – You can find it here:

https://github.com/TokTok/qTox/releases

2. If GitHub is blocked in your country, use a VPN to access the link.

3. Run qTox and add our ID:

qtox联系方式

4. Copy your personal ID and paste it into the chat. Your private key is:

ID

5. You will receive the payment details and can test decrypt one file for free.

6. Some data recovery companies can also decrypt. Please reach out to them, such as Amazon, eBay, Taobao, Yahoo, Rakuten, Ozon, Wildberries, and so on.

1.2 家族背景与“盗版”现象

Mallox(又称TargetCompany、Fargo)勒索软件首次出现于2021年,近年来已发展成为勒索软件即服务(RaaS)模式,并持续活跃。该家族不仅攻击Windows系统,还特别开发了针对Linux和VMware ESXi环境的版本,这使其能够直接、高效地在虚拟化平台上执行加密操作。

值得注意的是,我们在近期处理的多起事件中发现,勒索信中提供的联系方式(如邮箱、Telegram、TOX ID等)与已知的Mallox官方团伙信息并不完全一致。分析认为,这很可能是由于Mallox的加密器构建器(Builder)在地下渠道泄露所致。这使得许多技术水平不高的不法分子也能轻易生成带有自己联系方式的Mallox变种(即所谓的“盗版Mallox”),并利用简单的扫描工具寻找易受攻击的目标(如使用默认密码的vSphere管理口)发起攻击。

这种“盗版”现象极大地降低了攻击门槛,导致使用Mallox变种进行攻击的事件数量急剧增加,使得虚拟化平台面临的风险空前严峻。

在本次溯源过程中,虽能较为明确地还原其入侵路径与利用手法,但未能获取到完整的加密器样本以供静态/动态逆向分析。下文列出的是我们往期分析的 Mallox 加密器分析文章,供同行参考与持续追踪。

【病毒分析】mallox家族malloxx变种加密器分析报告

【病毒分析】mallox家族rmallox变种加密器分析报告

【病毒分析】Mallox家族再进化:首次瞄准Linux,勒索新版本全面揭秘!

【病毒分析】全网首发!袭扰国内top1勒索病毒家族Mallox家族破解思路及技术分享

二、 攻击分析溯源:默认口令的“蝴蝶效应”

本次案例中的攻击路径非常直接,充分暴露了默认口令带来的巨大风险。

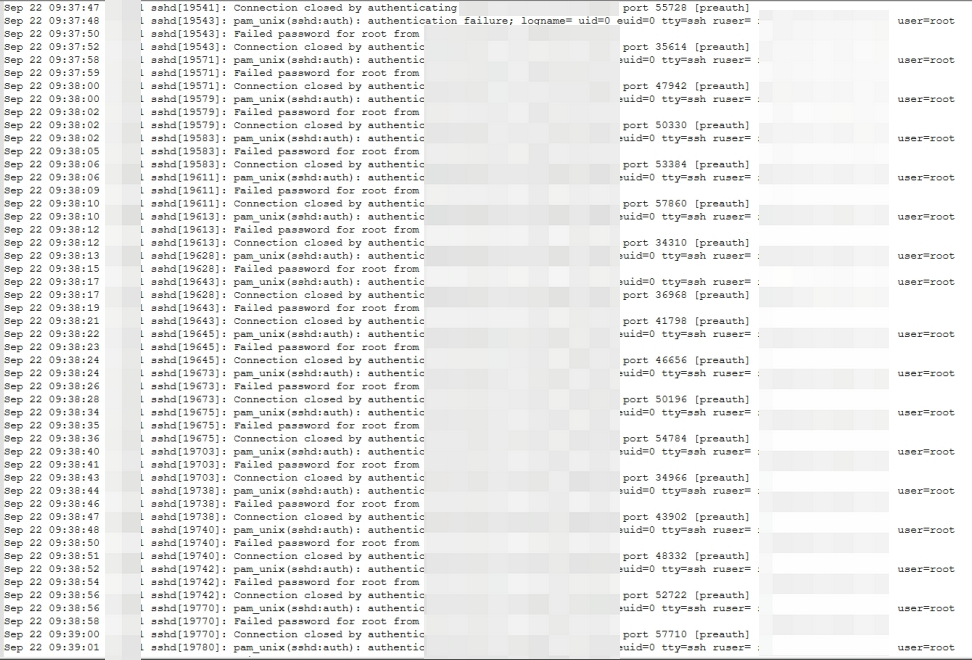

2.1 攻击入口:SSH爆破与默认口令

攻击者首先通过互联网扫描,发现了客户暴露在公网的虚拟化管理平台SSH端口(TCP/22)。随后,利用自动化工具,使用包含默认口令(如root/vmware)和常见弱口令的字典进行持续爆破尝试。

SSH日志记录

SSH日志记录

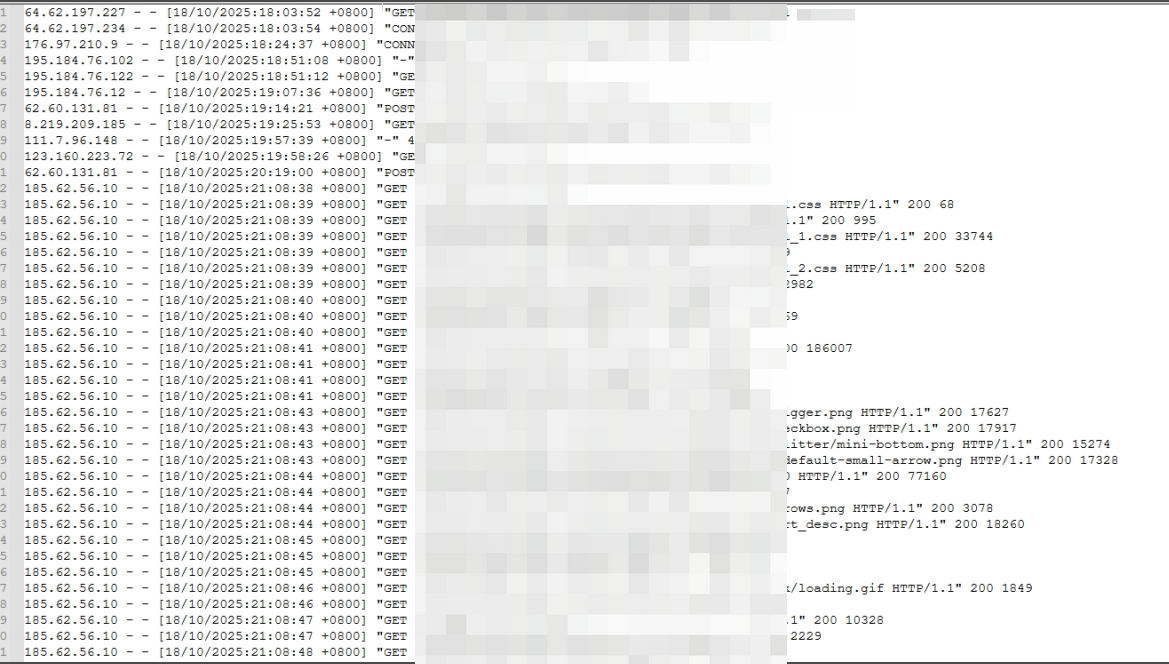

虚拟化管理平台日志记录

虚拟化管理平台日志记录

2.2 入侵成功与权限获取

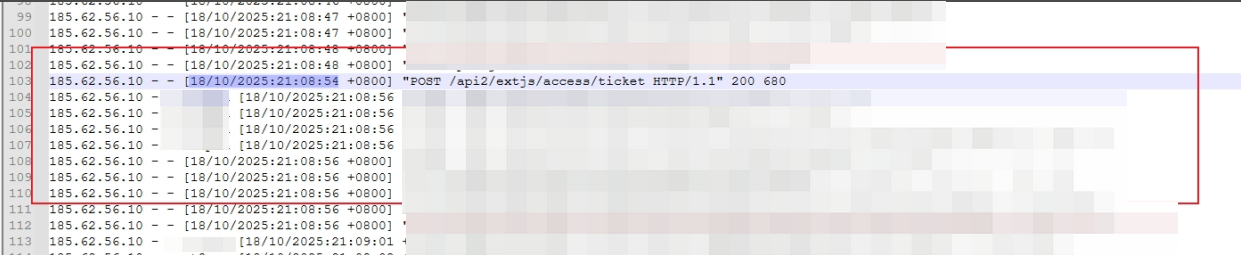

经过约一个多月的持续爆破(期间客户未能发现异常),攻击者于 2025年10月18日 21:08:54 成功猜中(或命中了默认)口令,获得了对虚拟化管理平台Web控制台及底层系统的最高管理权限(root)。

虚拟化管理平台日志登陆成功记录

虚拟化管理平台日志登陆成功记录

2.3 横向移动与批量加密

获得最高权限后,攻击者利用该服务器作为跳板。由于服务器与虚拟化管理平台之间缺乏有效的网络隔离与访问控制,攻击者能够直接访问和操作平台上的所有虚拟机文件。

攻击者执行了针对Linux环境定制的Mallox加密脚本,该脚本会自动遍历存储中的虚拟硬盘文件和虚拟机备份(如 .vmdk, .vswp, .vmsn,.qcow2等),并调用加密程序进行加密。由于拥有平台级权限,加密过程非常迅速,导致平台上的所有虚拟机几乎同时被加密锁定。

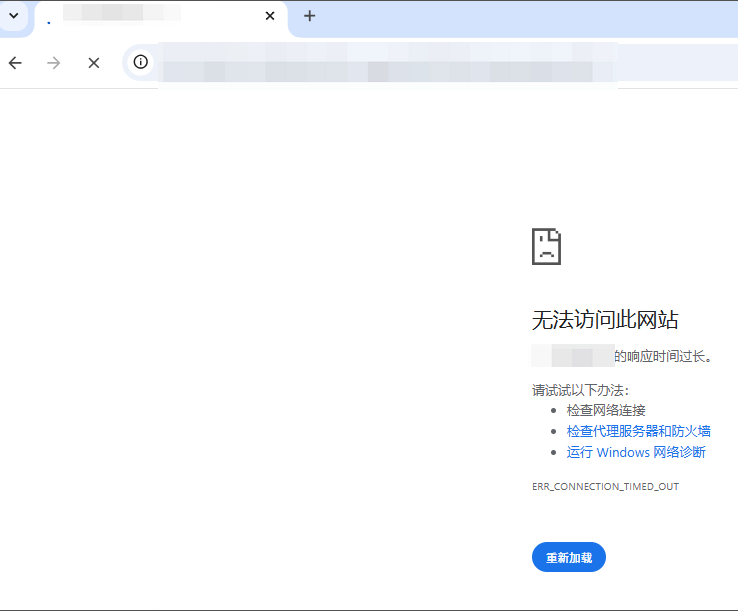

虚拟化管理平台WEB端无法访问

虚拟化管理平台WEB端无法访问

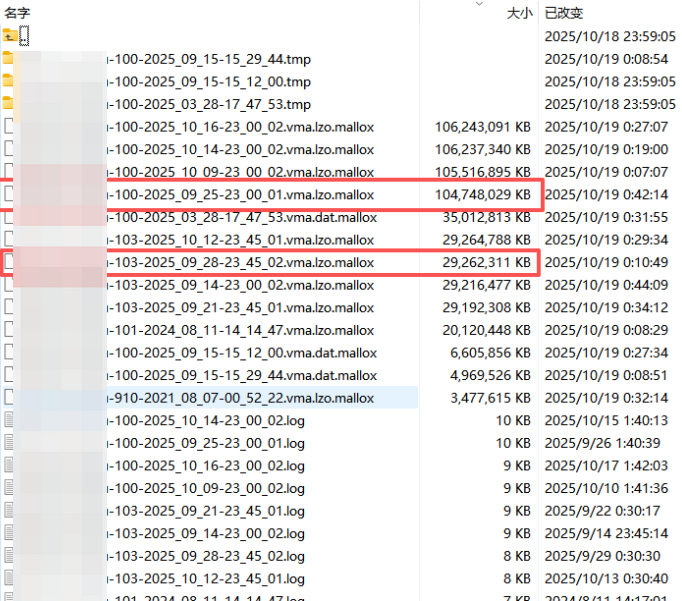

虚拟机文件被加密

虚拟机文件被加密

2.4 备份失效,业务中断

更具破坏性的是,攻击者不仅加密了正在运行的虚拟机文件,连同存储在同一平台上的虚拟机备份文件也一并加密。这使得企业原计划的“利用备份快速恢复”方案彻底失效,直接导致了核心业务的全面、长时间中断。

虚拟机备份文件被加密

虚拟机备份文件被加密

三、 问题反思:被忽视的“管理员入口”

此次系列攻击事件的核心,不在于攻击者技术多高明,而在于防守方最基本的安全配置缺位。

对于许多企业管理者而言,斥巨资购买防火墙、EDR等安全设备似乎就等于安全了。但此次事件狠狠地敲响了警钟:一个未被修改的默认密码,就可以让所有昂贵的安全投资形同虚设。 攻击者没有攻击员工终端,也没有进行复杂的钓鱼,而是直接从“正门”——即管理员的管理平台——走了进去。

这暴露了几个普遍存在于企业管理中的严重问题:

1.资产底数不清:很多企业甚至不知道自己有多少核心管理平台(如vSphere、NAS、VPN网关)暴露在公网上。运维人员可能只是为了临时方便而开通了访问权限,事后却忘记关闭或加固。

2.“默认”即“最危险”的意识缺失:任何系统交付时的第一步都应该是修改默认密码。但在实际操作中,这一最基本的动作却被普遍忽视,为攻击者留下了“万能钥匙”。

3.权限管理混乱:虚拟化平台的管理权限是企业的最高权限之一,本应受到最严格的管控(如MFA多因素认证、IP白名单访问、堡垒机纳管),但现实中它们却常常裸露在互联网上。

这种因基础配置失当导致全盘皆输的情况并不少见。在我们此前处置的另一起高端制造企业案例中,攻击者同样是利用了防火墙的配置漏洞作为突破口,随后潜伏半年,最终渗透至OT工控网络,导致生产线停摆。

【成功案例】成功挫败 888 勒索家族历时半年的百万赎金勒索,应急处置全流程高效修复,避免千万损失并获客户赠送锦旗

无论是未修复的漏洞,还是未修改的默认密码,本质上都是对网络资产“安全基线”管理的缺失。

四、 紧急安全建议

鉴于此类攻击的普遍性和严重性,我们建议所有企业,尤其是正在使用vSphere、Proxmox或其他虚拟化平台的管理者,立即开展自查并落实以下防护措施:

4.1 服务与端口安全

- 最小开放原则:对业务系统进行全面端口扫描(如 Nmap),关闭一切非必要的对外开放端口。

- 高危端口管控:限制数据库端口(如 1433、3306)及 RDP 端口(3389)的外网访问,必须使用时应启用防火墙白名单或 VPN 隧道。

- 防护措施叠加:对无法关闭的服务端口,应部署 WAF、IPS 等防护设备,并开启虚拟补丁功能。

- SSH 安全:禁止使用 root 用户远程登录 SSH,优先使用密钥认证,禁用密码认证。如必须使用密码,务必采用高强度复杂密码。

4.2 访问控制与身份认证

- 禁止公网暴露:严禁将 vSphere、ESXi 等虚拟化管理平台的管理界面直接暴露于互联网。

- 强口令策略:对所有系统、应用、设备强制使用高强度复杂密码,并定期更换。坚决杜绝使用默认口令、弱口令。

- 多因素认证(MFA):对所有关键管理后台(特别是虚拟化平台)启用 MFA。

- IP 白名单:严格限制管理后台的访问源 IP 地址。

- 堡垒机:通过堡垒机对所有服务器运维操作进行统一纳管和审计。

4.3 数据备份与恢复

- 3-2-1 备份原则:至少保留三份数据备份,存储在两种不同介质上,其中一份必须离线或使用不可变存储。

- 备份隔离:确保备份数据与生产环境网络隔离,避免备份被勒索软件同时加密。

- 定期恢复演练:定期对备份数据进行恢复测试,确保备份的可用性和恢复流程的有效性。

4.4 安全意识与监控

- 安全意识培训:加强对运维人员的安全意识培训,强调默认口令修改、最小权限原则等重要性。

- 日志审计:开启并集中存储所有关键系统和安全设备的日志,利用 SIEM 等平台进行持续监控和异常行为分析。

- 威胁狩猎:主动排查网络中可能存在的异常登录、横向移动迹象。

五、 结语

虚拟化平台已成为现代企业IT架构的核心,其安全直接关系到业务的连续性。Mallox利用默认口令批量加密虚拟机的事件,以极低的攻击成本造成了巨大的破坏,为所有企业敲响了警钟。网络安全的“木桶效应”中,那个被忽视的“默认密码”往往就是最短的那块板。立即行动,加固您的“管理员入口”,刻不容缓。

我们已为大量客户提供了专业的防勒索模拟演练服务。在真实模拟的攻击流程中,我们能有效帮助客户发现在真实攻击中可能被利用的(包括默认口令在内的)安全隐患,检验并优化应急响应流程。我们过去的成功案例已证明了这种方法的价值。

详见历史文章:

如您也需要相关的服务,欢迎联系我们咨询。