1.背景

1.1 MoneyIsTime家族介绍

MoneyIsTime 是一种新发现的勒索软件,其特征与 Beast 和 LostInfo 勒索软件变体相似。其最早期版本在对文件进行加密时,它会在原文件名后添加一串随机字符,并附加“.moneyistime”扩展名。此外,MoneyIsTime 会创建一份名为“README.TXT”的勒索信,向受害者告知攻击详情并提供付款指引,因此该勒索软件被命名为 MoneyIsTime 勒索家族。近期,Solar应急响应团队捕获到的样本显示,新变种可能会在加密后的文件名中添加受害公司名称作为后缀,推测这是 MoneyIsTime 勒索家族的最新演变。

MoneyIsTime 家族还具备区域判断功能。在执行过程中,勒索软件会获取进程句柄,并解密资源以提取出相关字符串。如果发现目标系统的语言属于以下国家或地区,则会自动退出攻击:阿根廷 (AR)、亚美尼亚 (AM)、阿塞拜疆 (AZ)、白俄罗斯 (BY)、塞浦路斯 (CY)、格鲁吉亚 (GE)、哈萨克斯坦 (KZ)、吉尔吉斯斯坦 (KG)、摩尔多瓦 (MD)、俄罗斯 (RU)、塔吉克斯坦 (TJ)、土库曼斯坦 (TM)、乌克兰 (UA)、乌兹别克斯坦 (UZ)、越南 (VN)。这表明 MoneyIsTime 家族可能有意避开这些地区,可能是由于政治因素或对这些地区的攻击风险较高。

1.2 首次出现时间

2024年5月

1.3 勒索信对比

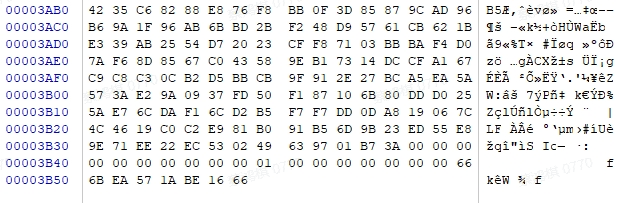

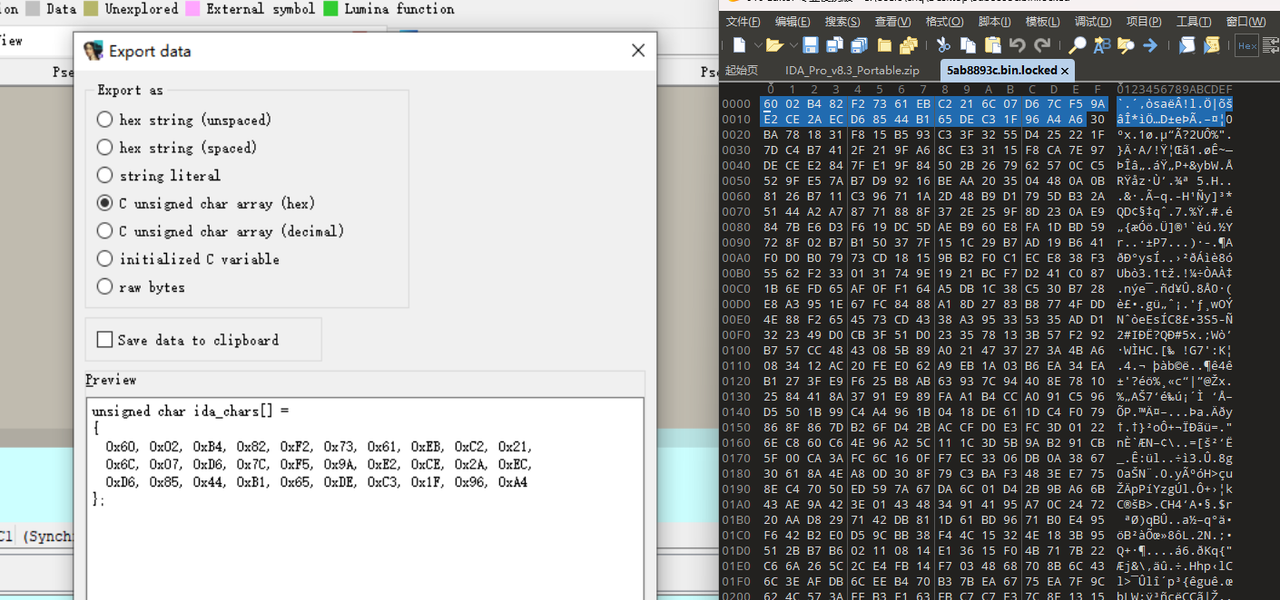

早期的 MoneyIsTime 勒索信主要使用纯英文,而近期捕获的样本显示,勒索信内容已转换为中文。虽然文件的后缀和勒索信的具体内容有所不同,但黑客提供的 Session ID 一致,同时通过对比moneyistime的早期样本的字节,可以发现末尾的特征都是相同的,都为0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x66, 0x6B, 0xEA, 0x57, 0x1A, 0xBE, 0x16, 0x66

因此可以推测这些变种仍属于同一个勒索家族。而从勒索信由英文转到中文这种语言上的变化表明,MoneyIsTime 家族可能在不断扩展其目标范围,甚至尝试以更加本地化的方式与受害者进行沟通,以提高其勒索成功率。

早期勒索信内容

YOUR FILES ARE ENCRYPTED

Your files, documents, photos, databases and other important files are encrypted.

If you found this document in a zip, do not modify the contents of that archive! Do not edit, add or remove files from it!

You are not able to decrypt it by yourself! The only method of recovering files is to purchase an unique decryptor.

Only we can give you this decryptor and only we can recover your files.

To be sure we have the decryptor and it works you can send an email: moneyistime@mailum.com

decrypt one file for free.

But this file should be of not valuable!

Do you really want to restore your files?

Write to email: moneyistime@mailum.com

Download the (Session) messenger (https://getsession.org) in messenger :ID”xxxxxx8a3c3a688c78cf2e2b2b7df760630377f29c0b36d999862861bdbf93380d”

Attention!

Do not rename or edit encrypted files and archives containing encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

近期勒索信内容

问候! 您的公司“xxxxxx”遭到勒索攻击!

我会尽量简明扼要:

1. 您的文件被解密对我们来说不亚于您,

我们不想伤害你,我们只是想为我们的工作获得赎金。

2.付款后我们只需要20分钟即可为您彻底解密,

回到原来的状态,很简单!

3.如果你联系解密公司,你就会自动暴露在公众面前,

还有,这些公司根本不关心你的文件,他们只考虑自己的利益,

通过试图拖延时间,他们会让你面临不必要的成本和大问题。

4.他们还联系了警察。 再说一次,只有你遭受这种待遇!

5.我们为您开发了一个没有任何问题的安全解密方案,与上述公司不同,

他们肯定会来找我们破译您的信息,并只是从您作为中间人那里获利,从而阻止了这个问题的快速解决!

6.如果拒绝付款,我们将转移您的所有个人数据,例如(电子邮件、面板链接、付款文件、证书、您员工的个人信息、SQL、ERP、MIS、LIS、其他黑客组织的财务信息) 他们肯定会再次来找您!

我们还将利用社交网络和其他媒体宣传此次攻击,这将严重影响您的声誉!

7.如果您在攻击后12小时内联系我们,价格仅为事后价格的50%!

8.在任何情况下都不要尝试自行解密文件; 你只会破坏它们!

联系方式

Download the (Session) messenger (https://getsession.org) in messenger :ID"xxxxxx8a3c3a688c78cf2e2b2b7df760630377f29c0b36d999862861bdbf93380d"

MAIL:xxxxxx@skiff.com

1.4 中文对话

在某受害用户与黑客组织的谈判过程中,发生了一件颇为戏剧性的事情。受害者的IT负责人先是按照黑客提供的联系方式发起了沟通,发送了被加密的文件样本和加密ID,却得到了简短的英文回复:"工具已售出"。然而,随后受害者的另一位运维人员换了个账号,以中文重新联系该黑客组织,结果对方不仅用中文进行回复,还给出了解密后的测试文件,并直接索要2000美元(折合人民币约1.7万元)的赎金。

由此可以推测,该勒索组织内部有擅长使用中文的成员。这与大部分遇到的勒索组织不同,通常这些组织只使用英文沟通,并拒绝使用其他语言。而在此次事件中,黑客的迅速切换语言并展开进一步谈判,充分表明其具备一定的中文语言能力,这可能是他们试图提高成功率的一种策略。

1.5 邮箱特征

Skiff.com 是一款以隐私和安全为核心的电子邮件服务,主打端到端加密和开源透明度,其特点在于通过强大的加密技术保障用户数据安全,确保通信内容仅对收件人和发件人可见。这一平台的开源特性使得代码公开透明,进一步增强了用户对其隐私保护的信任。此外,Skiff 还支持 Web3 原生功能,允许用户通过加密钱包(如 MetaMask)注册,实现更高层次的去中心化体验。正因为其隐私和安全性能出色,甚至黑客也偏爱使用 Skiff 来隐藏身份并加密通信。

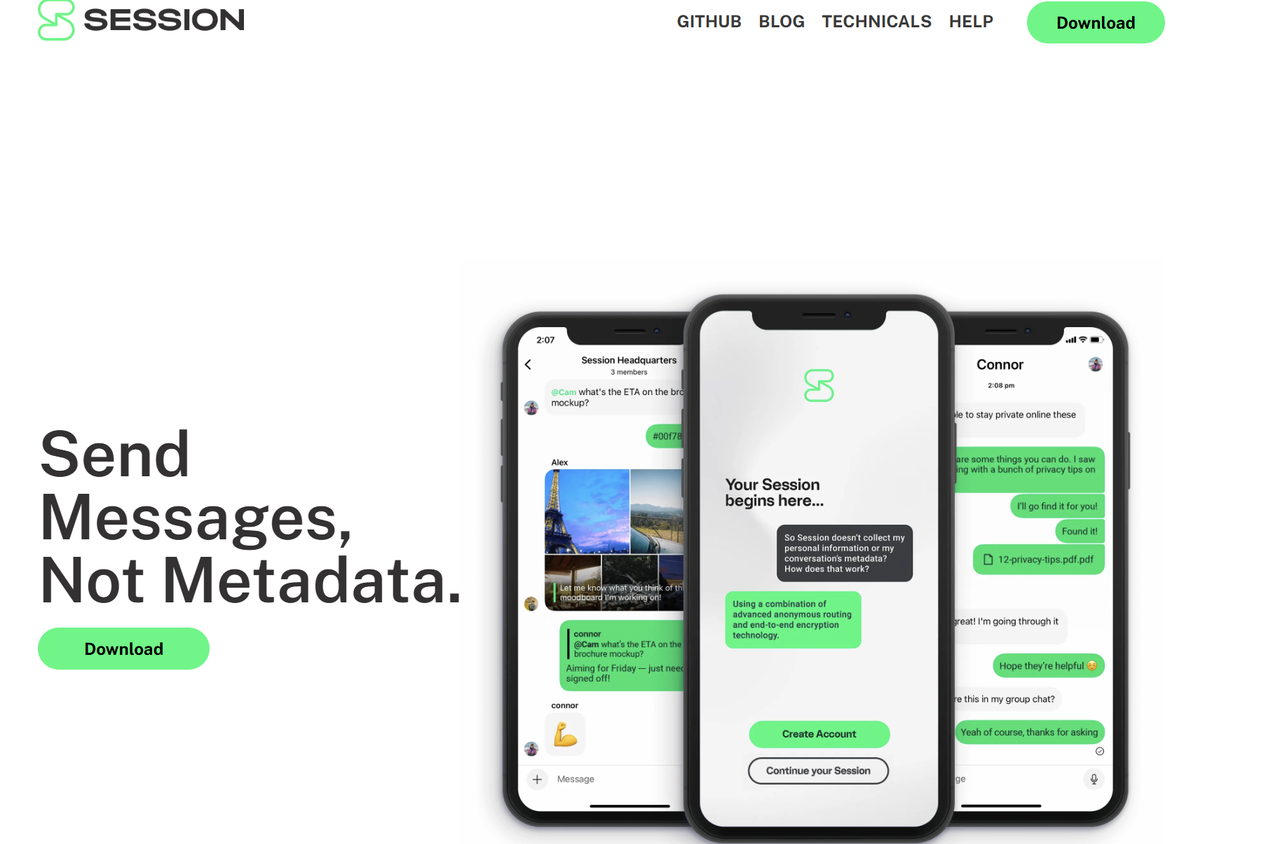

1.6 Session平台

Session 是一款注重隐私和安全的开源即时通讯应用,旨在提供匿名且安全的通信服务。其主要特点包括:

- 无需电话号码注册:用户可通过生成的唯一 Session ID 进行通信,避免泄露个人信息。

- 端到端加密:所有消息均采用端到端加密,确保只有通信双方能够读取内容。

- 去中心化网络:基于去中心化的网络架构,增强了抗审查性和隐私保护。

- 开源透明:作为开源项目,任何人都可以审查其代码,确保不存在后门或安全漏洞。

黑客倾向于使用 Session 进行通信,主要原因在于其强大的隐私保护和匿名性。无需电话号码注册的机制使得用户身份难以追踪,端到端加密确保了通信内容的保密性。此外,去中心化的网络架构使得通信难以被监控或拦截。这些特性使得 Session 成为黑客在进行非法活动时规避追踪和监控的理想工具。

2.恶意文件基础信息

2.1 加密器基本信息

| 文件名: | encrypter-windows-x86.exe |

|---|---|

| 大小: | 81kb |

| 操作系统: | Windows |

| 架构: | x86-64 |

| 模式: | 32 位 |

| 类型: | EXEC |

| 字节序: | LE |

| MD5: | 11395b5231b765348d210660ea1f68e1 |

| SHA1: | d03af9c3d78bdf27e53ea6f0a9b3458002402c43 |

| SHA256: | e01f5c7067dc984dceb883b10444b1a5b0f22ebd500baf9d9a88207f5033285d |

3.加密后文件分析

3.1威胁分析

| 病毒家族 | moneyistime |

|---|---|

| 首次出现时间/捕获分析时间 | 2024/05 ||2024/06/26 |

| 威胁类型 | 勒索软件,加密病毒 |

| 加密文件扩展名 | .{xxxxxx-D559-A635-xxxxxx-xxxxxxxxxx}.moneyistime |

| 勒索信文件名 | readme.txt |

| 有无免费解密器? | 无 |

| 联系邮箱 | moneyistime@mailum.com |

| 感染症状 | 无法打开存储在计算机上的文件,以前功能的文件现在具有不同的扩展名(例如,solar.docx.moneyistime)。桌面上会显示一条勒索要求消息。网络犯罪分子要求支付赎金(通常以比特币)来解锁您的文件。 |

| 感染方式 | 受感染的电子邮件附件(宏)、恶意广告、漏洞利用、恶意链接 |

| 受灾影响 | 所有文件都经过加密,如果不支付赎金就无法打开。其他密码窃取木马和恶意软件感染可以与勒索软件感染一起安装。 |

3.2 加密的测试文件

3.2.1 文件名

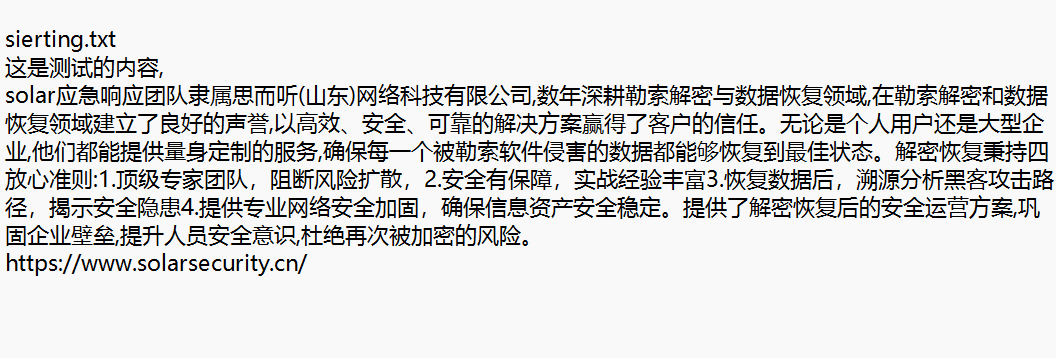

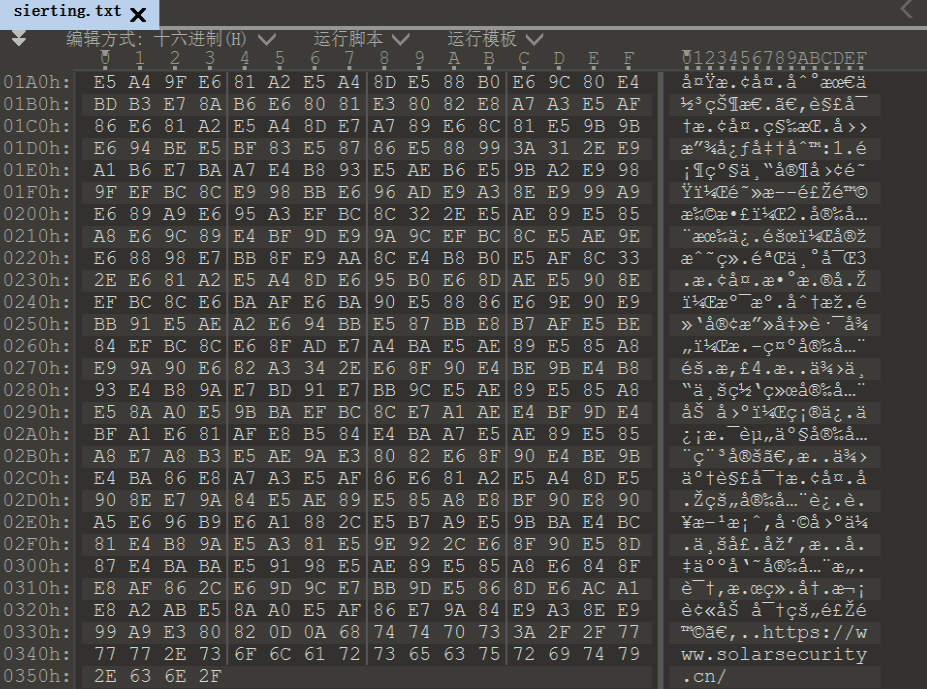

sierting.txt

3.2.2 具体内容

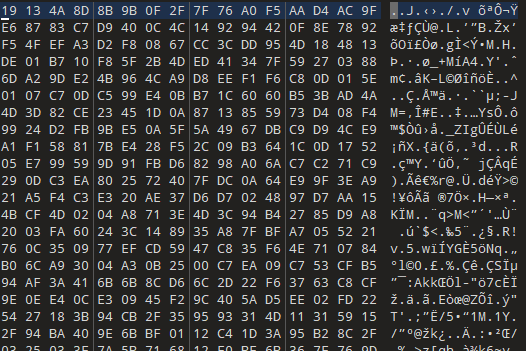

加密的测试文件为sierting.txt,具体内容如下

经过加密之后如下

文件的大小增加了200Byte,经过多次实验结果仍然相同

4逆向分析

4.1加密器逆向分析

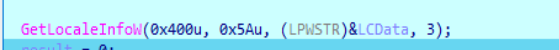

4.1.1 判断地区

获取进程句柄

获取语言信息

进行对资源解密操作,解密出字符串

如果是以下国家或地区的ARAMAZBYCYGEKZKGMDRUTJTMUAUZVN 就退出

- AR:阿根廷

- AM:亚美尼亚

- AZ:阿塞拜疆

- BY:白俄罗斯

- CY:塞浦路斯

- GE:格鲁吉亚

- KZ:哈萨克斯坦

- KG:吉尔吉斯斯坦

- MD:摩尔多瓦

- RU:俄罗斯

- TJ:塔吉克斯坦

- TM:土库曼斯坦

- UA:乌克兰

- UZ:乌兹别克斯坦

- VN:越南

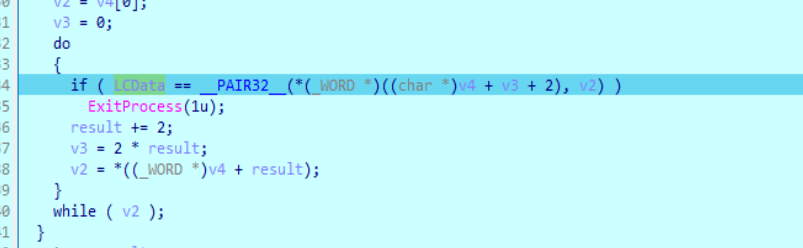

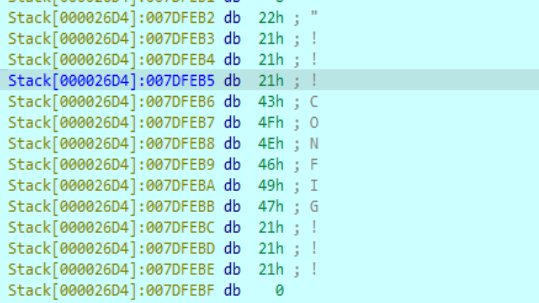

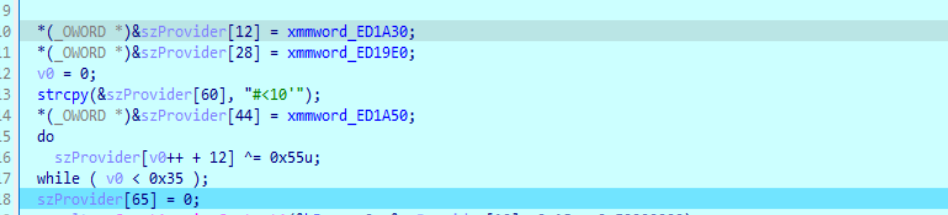

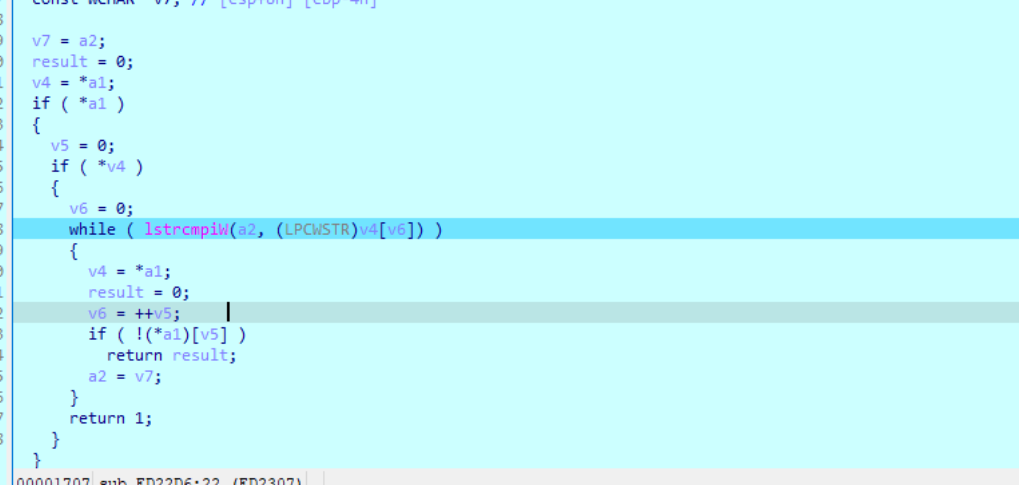

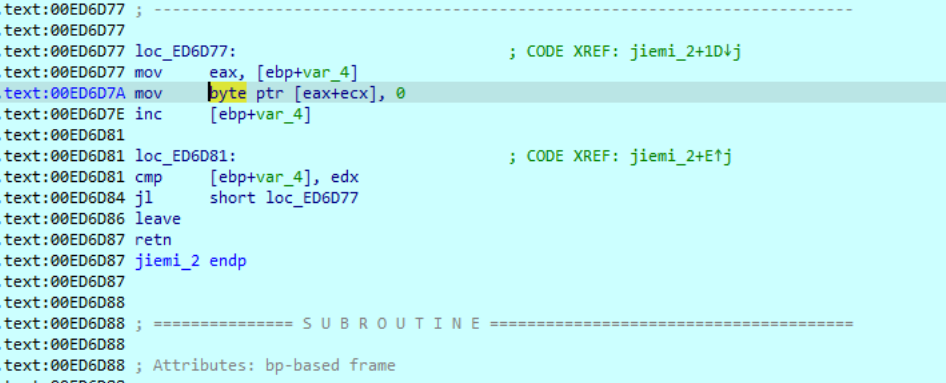

4.1.2 自解密资源

解密字符串

生成

再次解密字符串

生成

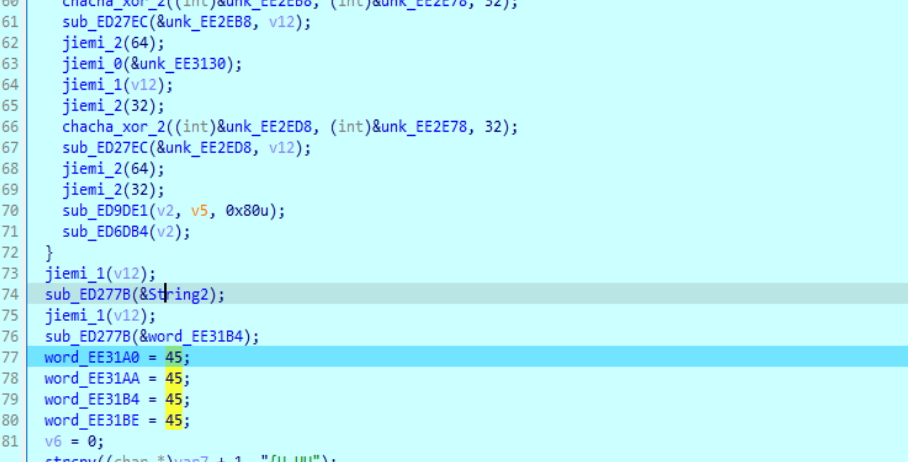

发现使用了chacha20 算法

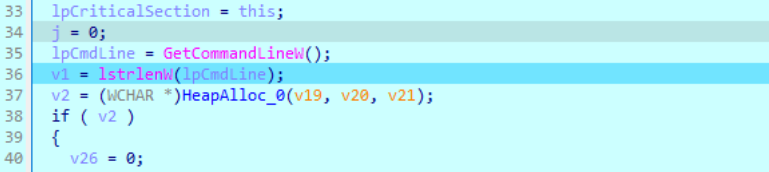

4.1.3 获取命令行参数

获取命令行参数

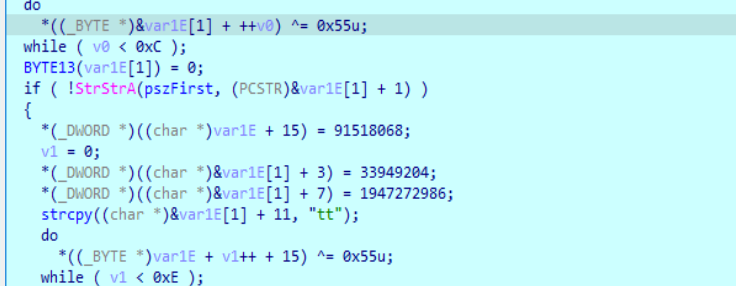

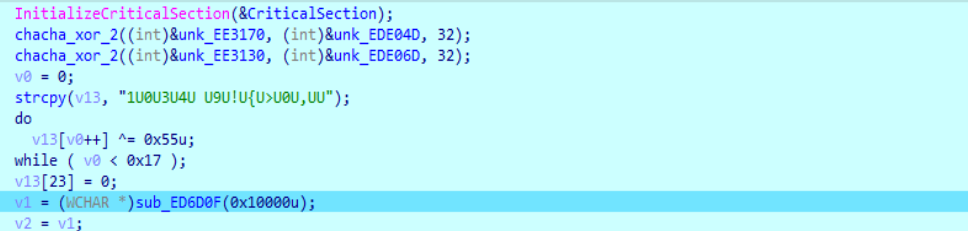

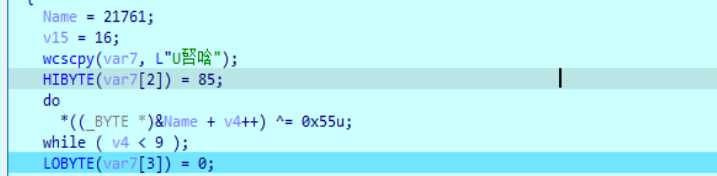

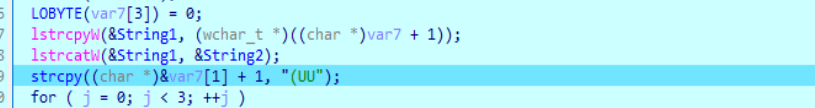

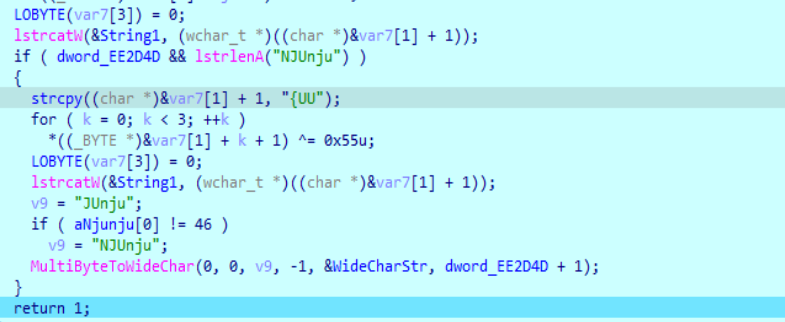

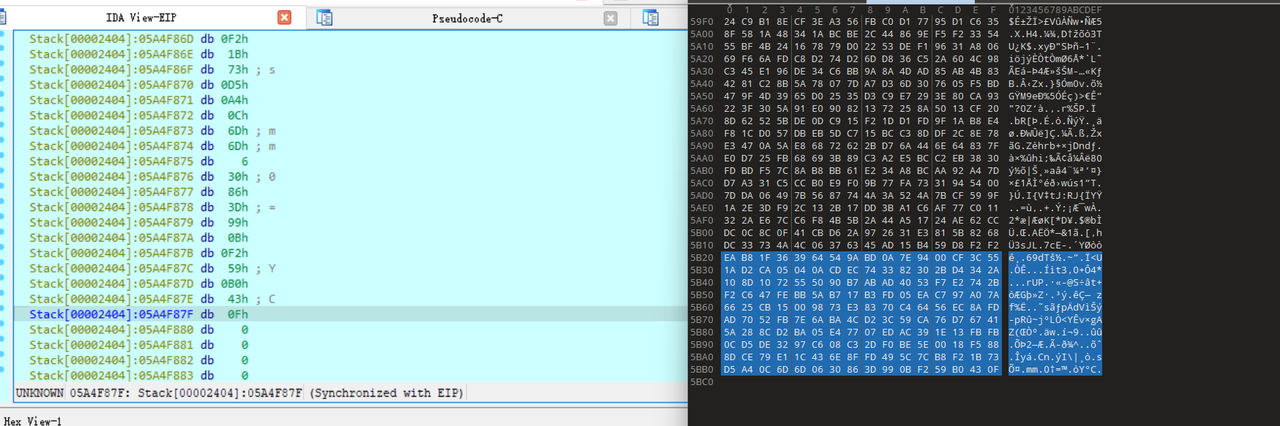

4.1.4 解密字符串,并生成key文件

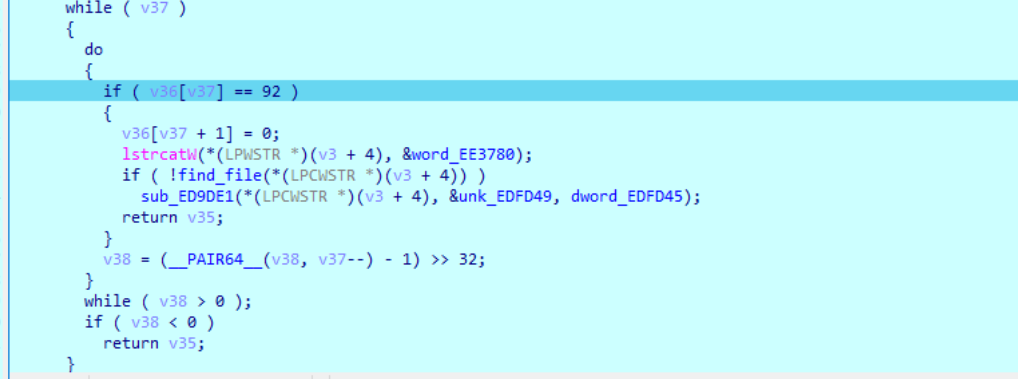

解密出将勒索信的名称并将其改为宽字符

MultiByteToWideChar(0, 0, &Buffer, -1, &word_EE3780, nNumberOfBytesToWrite + 1);

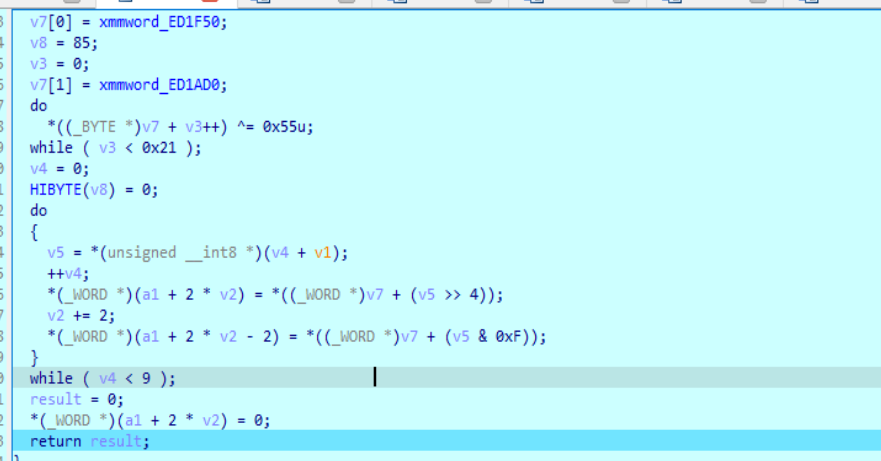

类似rc4的手法解密数据

dword_EE377C = sub_ED565C(&unk_EDFD49, dword_EDFD45);

再次解密数据

生成 字符串

Microsoft Enhanced RSA and AES Cryptographic Provider

初始化加密

result = CryptAcquireContextA(&hProv, 0, &szProvider[12], 0x18u, 0xF0000000);

再次解密

生成字符串

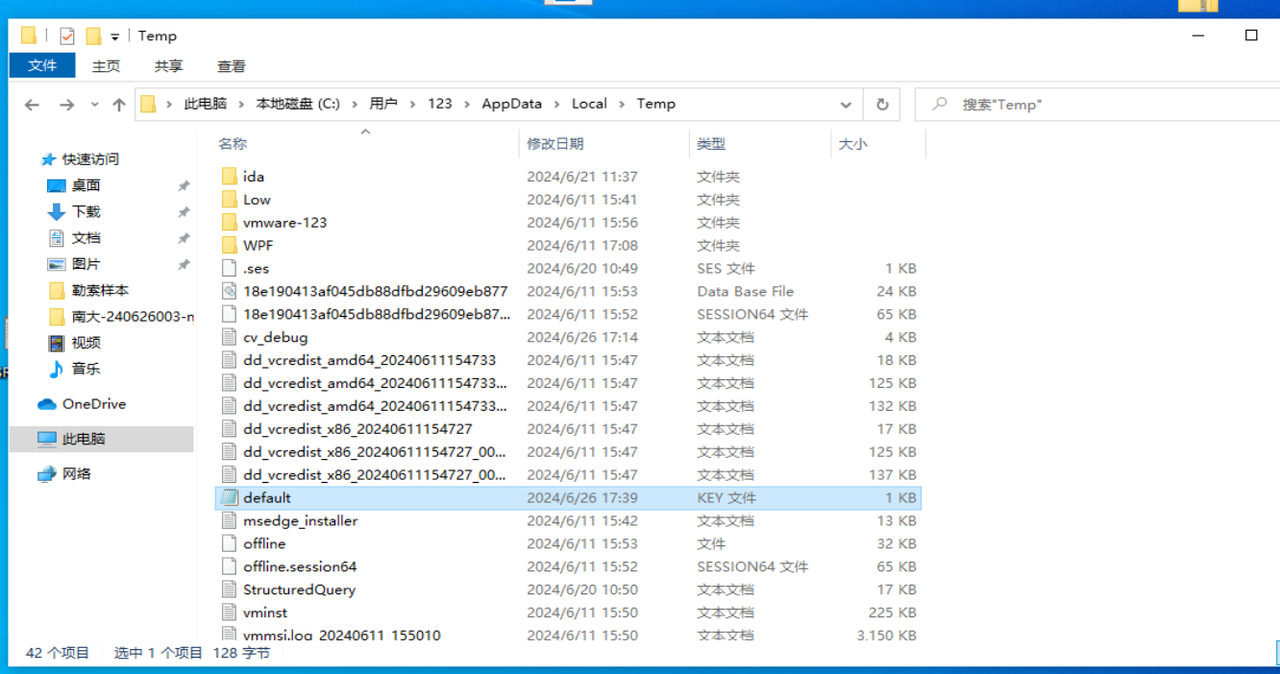

default.key

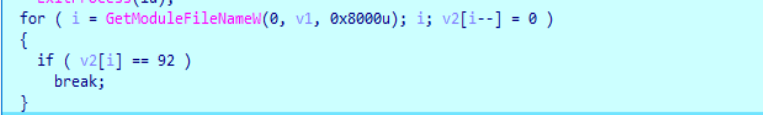

获取当前路径

再次解密出一个字符串

C:\Users\123\Desktop\default.key

搜索是否存在这个文件

再次解密字符串TEMP

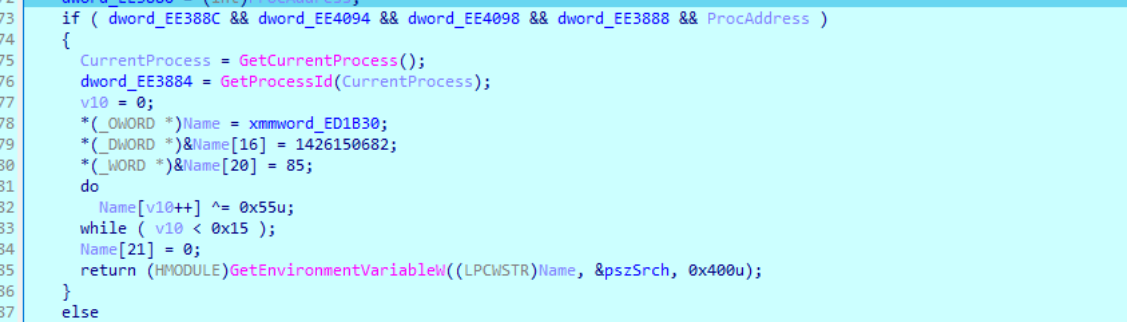

获取环境变量

GetEnvironmentVariableW(&Name, v2, 0x8000u)//name为TEMP;

再次搜索default.key

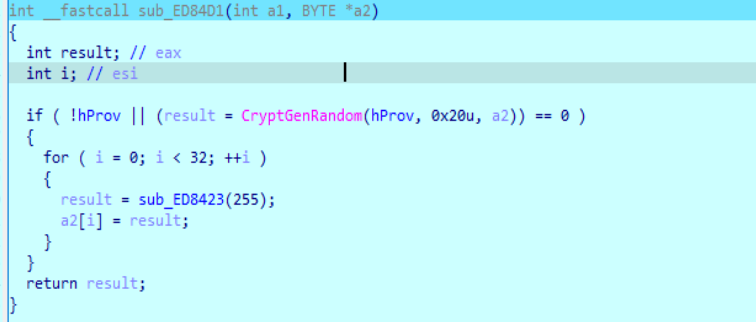

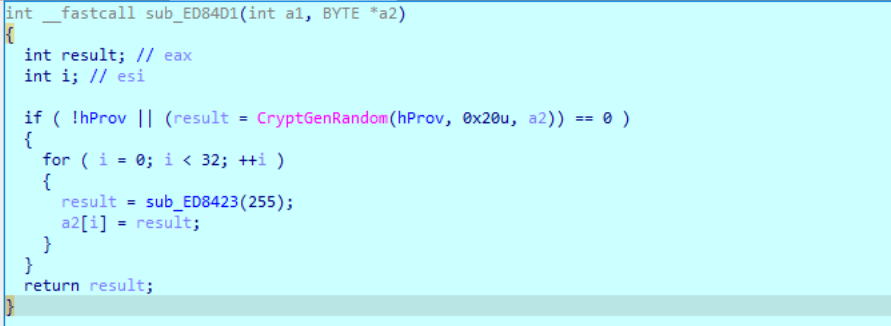

随机生成密钥

生成key文件

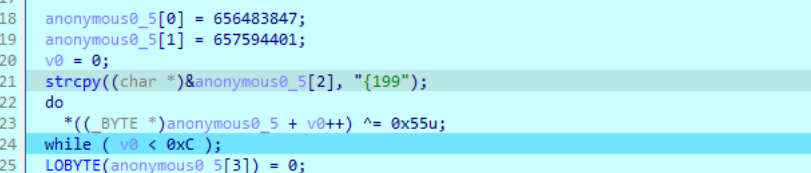

4.1.5 解密资源生成后缀

解密生成0123456789ABCDEF

再次解密

生成D9580E7F7ABAAA7BCC19668745C

解密字符串并拼接

{38047DB0-D958-E7F7-BAAA-BCC19668745C}

生成字符串 xxx

拼接为{38047DB0-D958-E7F7-BAAA-BCC19668745C}.xxx

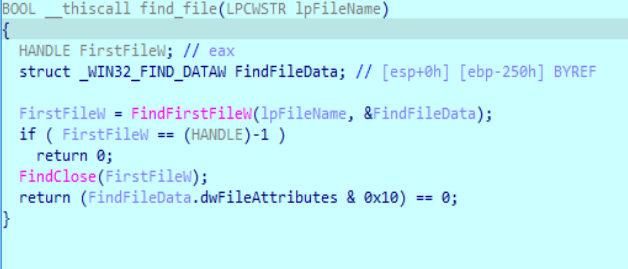

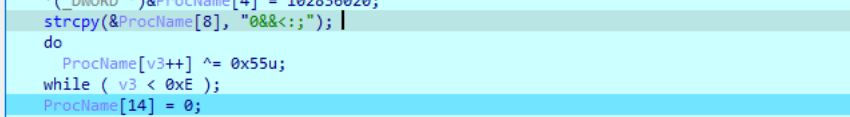

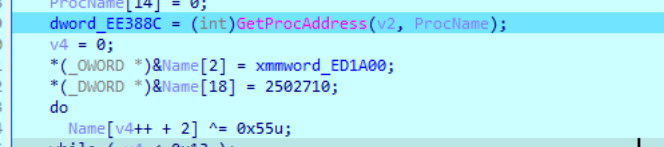

4.1.6 加载函数

生成字符串ershipPrivilege,RstrtMgr.dll

再次解密生成字符串RmStartSession

加载函数RmStartSession,RmRegisterResources,RstRmGetList,RmRmEndSession,RsRmShutdown

判断是否加载成功,生成字符串SYSTEMROOT,获取环境变量SYSTEMROOT的值,得到C:\Windows

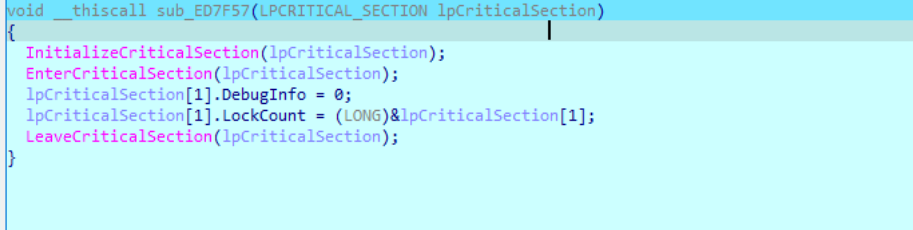

设置临界区

得到下面的字符串

#recycleEFI.BootEFI.Microsoft$Recycle.Bin$Windows.~bt$Windows.~wsAll UsersAppDataApplication DataAvast SoftwareBitdefenderBootCommon Filesconfig.msiEmbedded Lockdown ManagerGoogleGoogleChromeinetpublogsintelInternet ExplorerMicrosoft HelpMicrosoft.NETMicrosoftMozilla FirefoxMozillaMSBuildMSOCachenvidiaOpera SoftwareOperaPackage CachePerfLogsReference AssembliesSystem Volume InformationTor BrowserTrend MicroWindows Defender Advanced Threat ProtectionWindows DefenderWindows JournalWindows MailWindows Media PlayerWindows Multimedia PlatformWindows NTWindows Photo ViewerWindows Portable DevicesWindows SecurityWindows SidebarWindows.oldWindowsWindows

同样的手法又加载了

autorun.inf boot.ini bootfont.bin bootmgfw.efi bootm

.386.adv.ani.bat.bin.cab.cmd.com.cpl.cur.deskthemepack.diagcab.diagcfg.diagpkg.dll.drv.exe.hlp.hta.icl.icns.ico.ics.idx.key.lnk.lock.mod.mpa.msc.msi.msp.msstyles.msu.nls.nomedia.ocx.pdb.prf.ps1.rom.rtp.scr.search-ms.shs.spl.sys.theme.themepack.wpx

解密出字符串success

同样的手法解密得到

out of memory ,no access,too small , already,corrupt

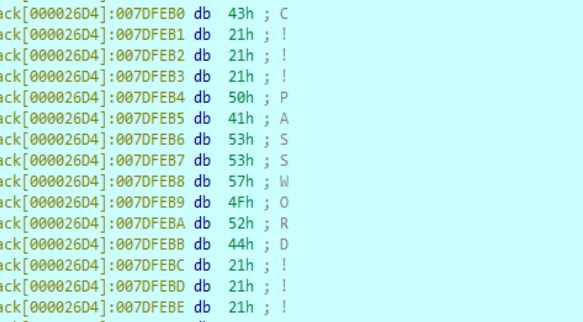

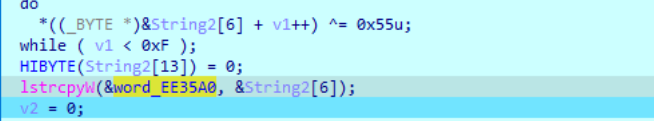

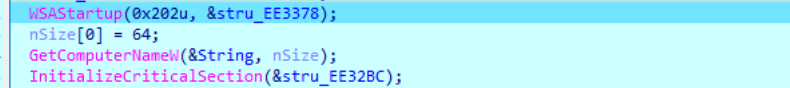

初始化socket 同时获取计算机名 DESKTOP-JDBMC6Q

4.1.7 初始化窗口控件

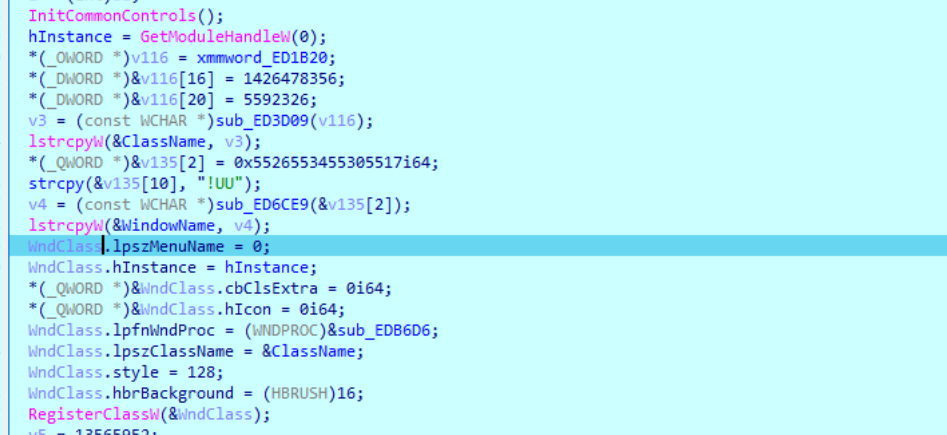

初始化控件并生成字符串

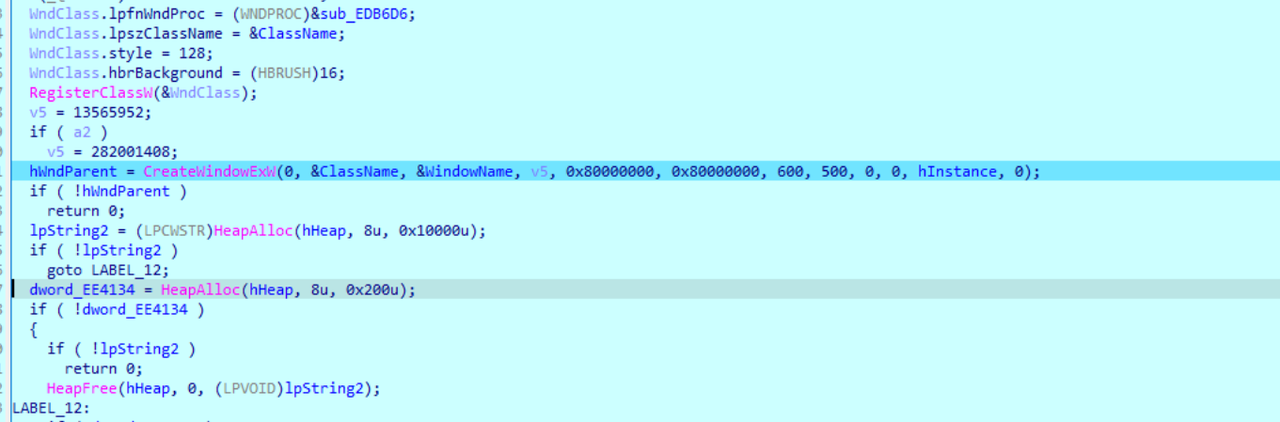

创建窗体

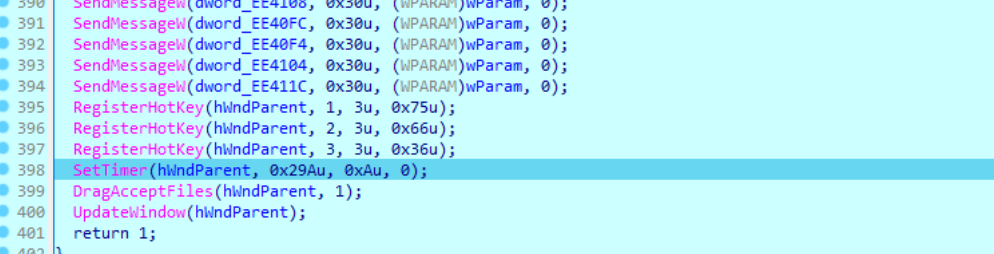

注册全局热键 并设置定时器

解密生成字符串startedSession: %s ,38047DB0-D958-E7F7-BAAA-BCC19668745C 当作参数传入

sub_EDD976((LPCWSTR)nSize, (LPCWSTR)&Msg, (char)&String2);

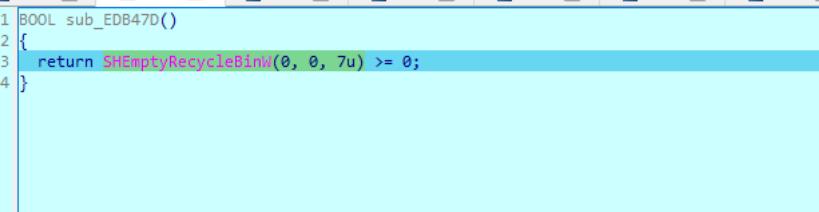

4.1.8 清空回收站

获取命令行

清空回收站

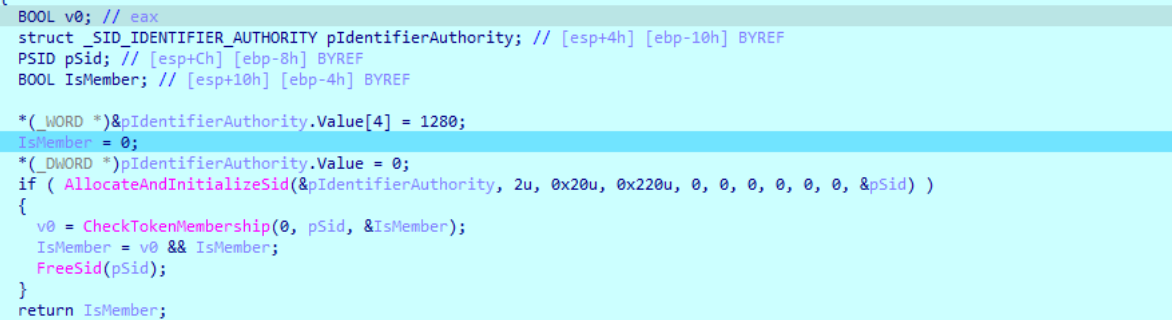

4.1.9 提权,关闭进程 agntsvc.exe

获取版本号

判断用户权限

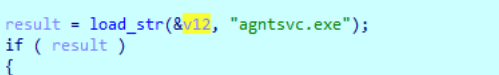

获取字符串agntsvc.exe

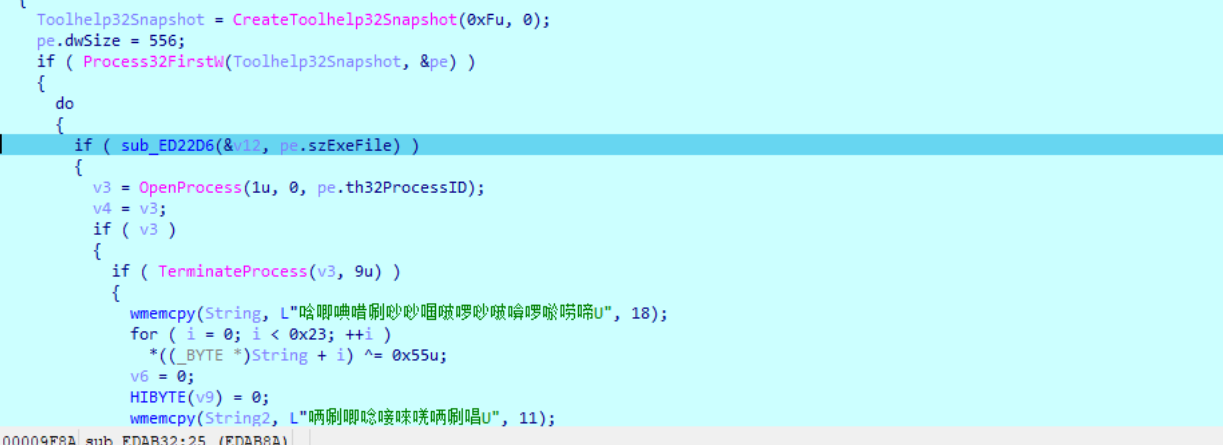

遍历进程

判断是否为System Process 进程,判断成功关闭 agntsvc.exe

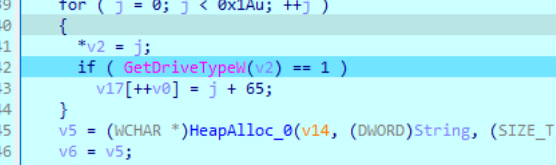

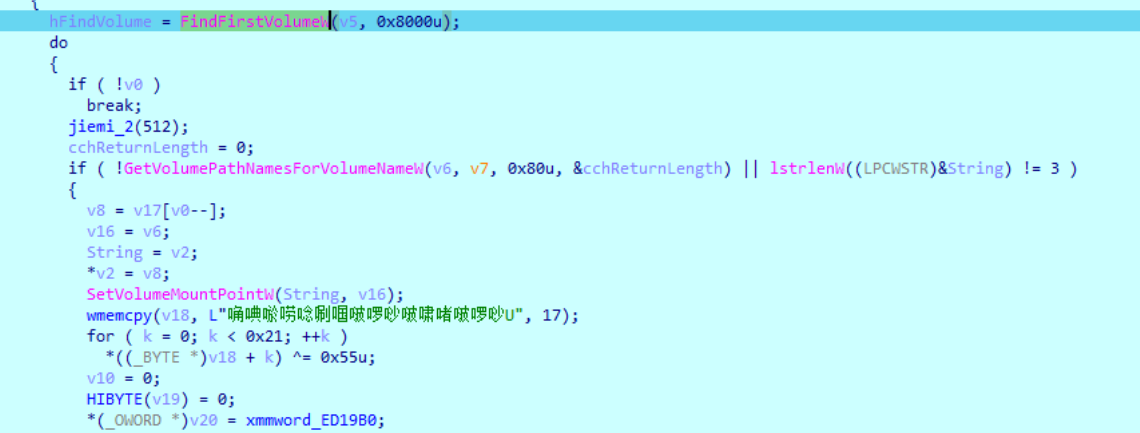

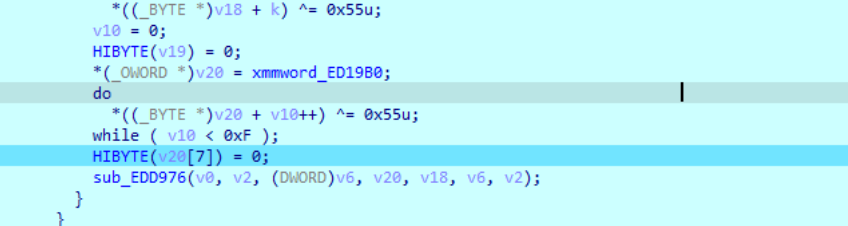

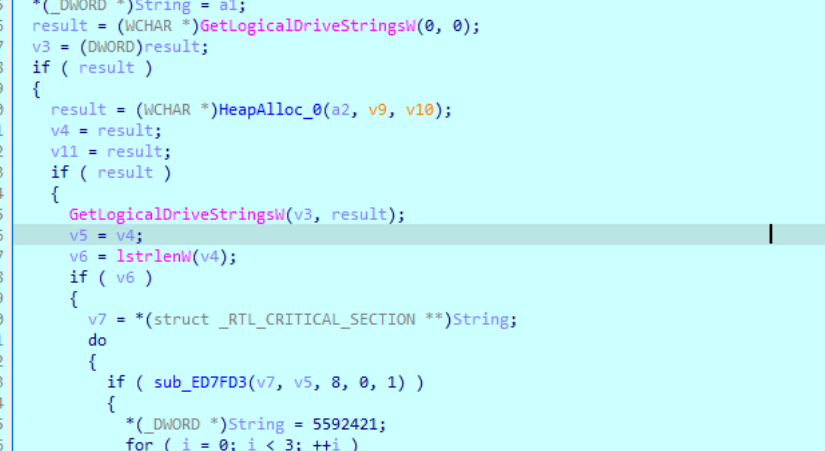

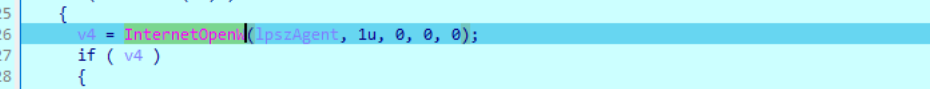

4.1.10 扫描空闲的卷并挂载驱动器

判断驱动器类型

扫描计算机的卷,并获取卷的guid路径 为\\?\Volume{f9c7b1c8-0000-0000-0000-100000000000}\,然后将指定的卷名映射到驱动器号上去

解密生成字符串 Volume: %s -> %smounted

获取驱动器名

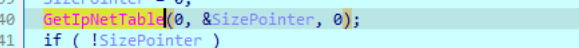

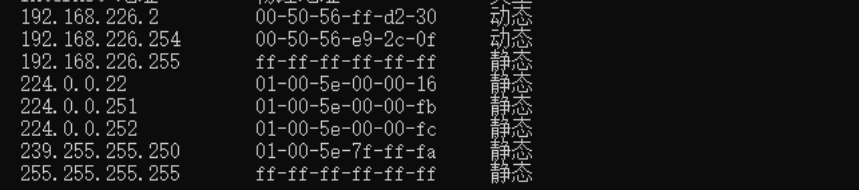

4.1.11 获取arp信息,并连接网址

获取arp信息

解密得到字符串

CKM224.0.0.22

获取了ip192.168. 169. 172.

获取了一个ip 224.0.0.22

再次解密了一个ip 224.0.0.251

239.255.255.250

192.168.226.1

192.168.226.2

发现是在读取arp表

打开了一个网络连接对象 46.81.119.76

连接了一个网址

https://iplogger.co/162c65.torrent

生成字符串

Referer: BEGIN

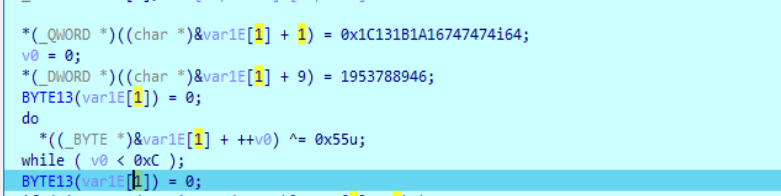

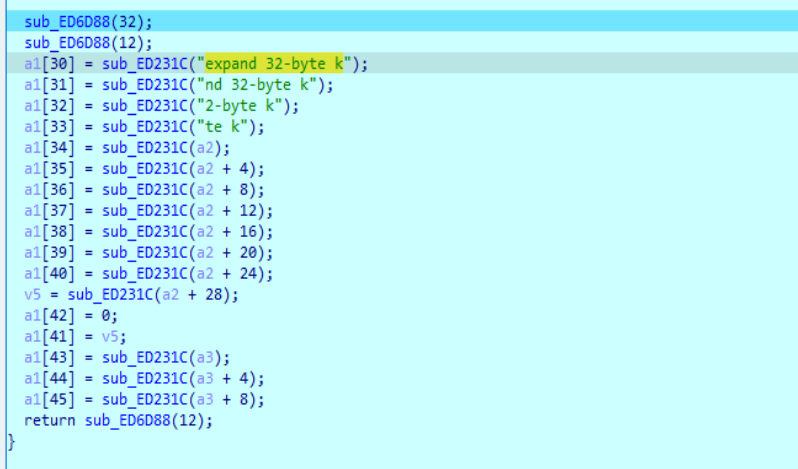

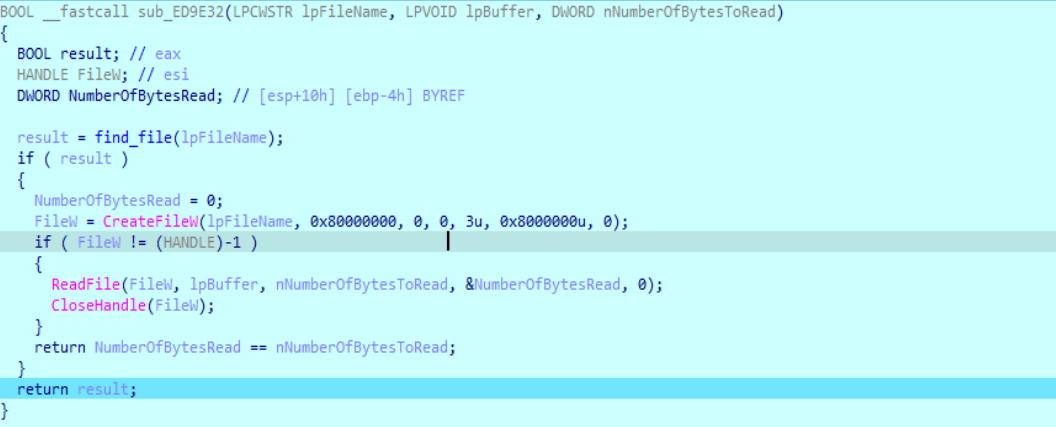

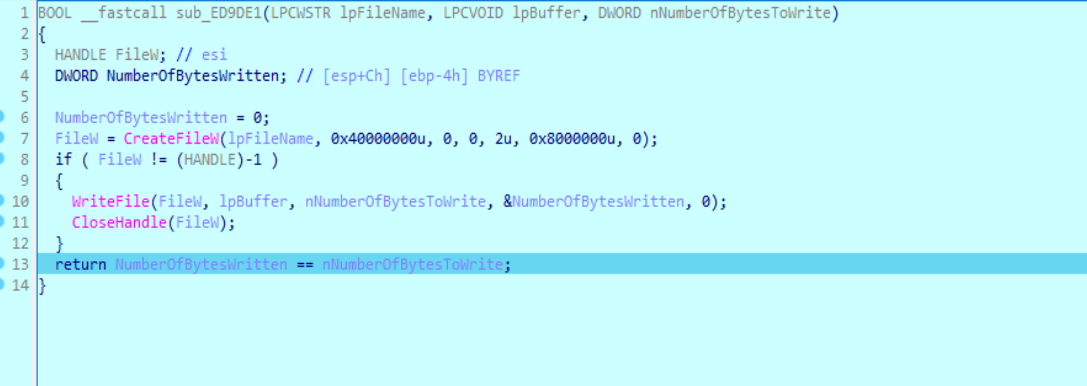

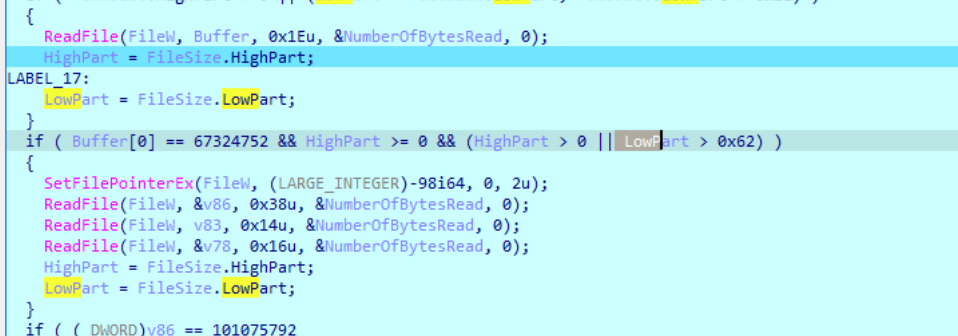

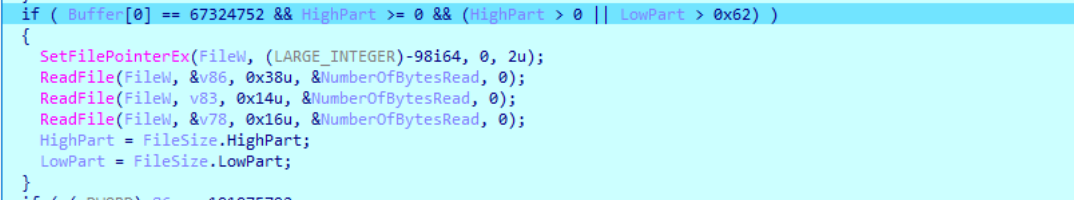

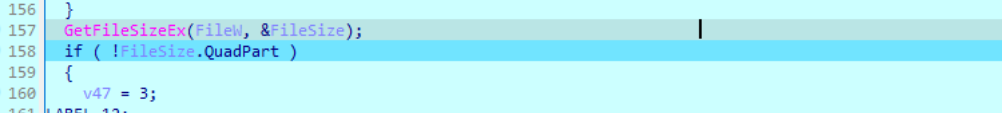

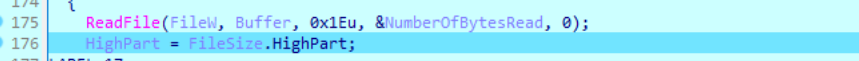

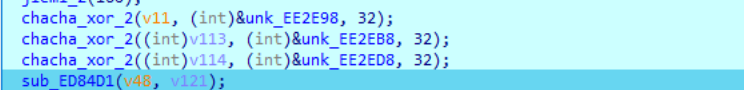

4.1.12 读取文件 并进行加密

读取文件进行加密

判断文件是否为特定文件 以及大小 不符合要求开始加密

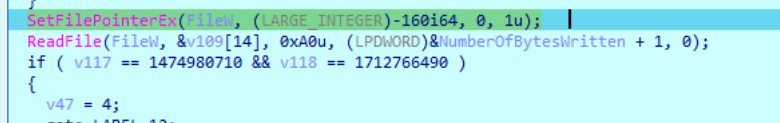

将文件移动到距离开头160的位置

移动指针到文件末尾

遍历查找文件

获取文件长度

读取前30位字节

获取长度

读取后面160位

清空刚刚读取的地方

chacha_xor_2(v11, (int)&unk_EE2E98, 32);

v11位刚刚清空的160位空间

&unk_EE2E98为数组

[0xAA, 0xCF, 0x9E, 0x85, 0xBE, 0xD7, 0xDB, 0x30, 0x83, 0x1E,

0xBD, 0xBF, 0xA1, 0x65, 0xDB, 0x81, 0x71, 0xC1, 0xA0, 0x4E,

0x14, 0x03, 0xB1, 0xD8, 0x60, 0xDE, 0xE7, 0x1E, 0x6B, 0xF1,

0x7D, 0x1B, 0xC5, 0x28, 0x67, 0x01, 0xD7, 0x77, 0x50, 0x0A,

0x70, 0xA0, 0xCA, 0x0F, 0x0F, 0xC9, 0xB7, 0x54, 0xAA, 0x54,

0x4B, 0x58, 0xA8, 0x87, 0x2F, 0x39, 0x3B, 0x0B, 0xFE, 0x15,

0xDA, 0x5D, 0xF1, 0x3B, 0x3C, 0x7C, 0x26, 0x74, 0xE7, 0x48,

0x54, 0x81, 0x7E, 0x50, 0xAD, 0x46, 0xB3, 0x38, 0xE4, 0x0C,

0xFB, 0xC3, 0x81, 0xA0, 0xB0, 0xDE, 0x39, 0xD7, 0x3A, 0x77,

0x92, 0xA2, 0x55, 0xD6, 0xEE, 0xA3, 0x4C, 0xD6, 0xD0, 0x27,

0xC5, 0x53, 0x5C, 0xDA, 0x97, 0xFF, 0x6E, 0xF5, 0x21, 0xA2,

0x64, 0x3F, 0x8C, 0x33, 0x7A, 0xC8, 0x10, 0x1B, 0x0B, 0xDE,

0x9B, 0x4C, 0xD1, 0x16, 0x3B, 0xE1, 0xFF, 0x4D, 0x2A, 0xFD,

0x3F, 0x34, 0x90, 0x51, 0xD9, 0x1C, 0x00, 0x00, 0x00, 0x00,

0x00, 0x00, 0x00, 0x00, 0x1F, 0x02, 0x00, 0x00, 0x00, 0x00,

0x00, 0x00, 0x66, 0x6B, 0xEA, 0x57, 0x1A, 0xBE, 0x16, 0x66]

取前96个 到刚刚的空间里面

生成32个随机数

0x01, 0x15, 0xFE, 0x56, 0x0F, 0x4A, 0xD5, 0xAD, 0xF3, 0x72,

0x97, 0xB6, 0xF4, 0x9F, 0x61, 0x3B, 0xB7, 0xAC, 0x9F, 0x6D,

0xF6, 0x07, 0x8E, 0xE0, 0x2D, 0xB7, 0x55, 0x60, 0xC1, 0xF3,

0x5D, 0x1F

对32位随机数进行操作

v7[0] &= 0xF8u;

v7[31] = v7[31] & 0x3F | 0x40;

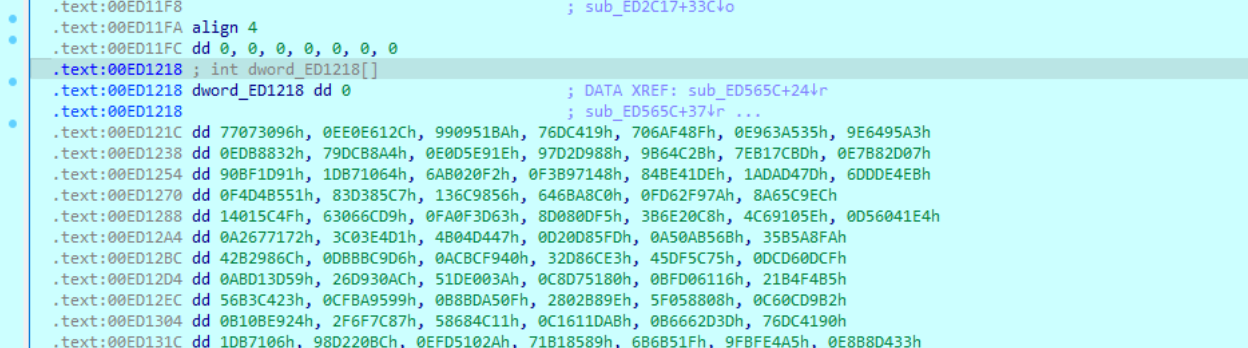

发现了 crc32的特征

发现是通过salsa20加密 以及crc32校验密钥

加密结束后往末尾写入

[0xAA, 0xCF, 0x9E, 0x85, 0xBE, 0xD7, 0xDB, 0x30, 0x83, 0x1E,

0xBD, 0xBF, 0xA1, 0x65, 0xDB, 0x81, 0x71, 0xC1, 0xA0, 0x4E,

0x14, 0x03, 0xB1, 0xD8, 0x60, 0xDE, 0xE7, 0x1E, 0x6B, 0xF1,

0x7D, 0x1B, 0xC5, 0x28, 0x67, 0x01, 0xD7, 0x77, 0x50, 0x0A,

0x70, 0xA0, 0xCA, 0x0F, 0x0F, 0xC9, 0xB7, 0x54, 0xAA, 0x54,

0x4B, 0x58, 0xA8, 0x87, 0x2F, 0x39, 0x3B, 0x0B, 0xFE, 0x15,

0xDA, 0x5D, 0xF1, 0x3B, 0x3C, 0x7C, 0x26, 0x74, 0xE7, 0x48,

0x54, 0x81, 0x7E, 0x50, 0xAD, 0x46, 0xB3, 0x38, 0xE4, 0x0C,

0xFB, 0xC3, 0x81, 0xA0, 0xB0, 0xDE, 0x39, 0xD7, 0x3A, 0x77,

0x92, 0xA2, 0x55, 0xD6, 0xEE, 0xA3, 0x4C, 0xD6, 0xD0, 0x27,

0xC5, 0x53, 0x5C, 0xDA, 0x97, 0xFF, 0x6E, 0xF5, 0x21, 0xA2,

0x64, 0x3F, 0x8C, 0x33, 0x7A, 0xC8, 0x10, 0x1B, 0x0B, 0xDE,

0x9B, 0x4C, 0xD1, 0x16, 0x3B, 0xE1, 0xFF, 0x4D, 0x2A, 0xFD,

0x3F, 0x34, 0x90, 0x51, 0xD9, 0x1C, 0x00, 0x00, 0x00, 0x00,

0x00, 0x00, 0x00, 0x00, 0x1F, 0x02, 0x00, 0x00, 0x00, 0x00,

0x00, 0x00, 0x66, 0x6B, 0xEA, 0x57, 0x1A, 0xBE, 0x16, 0x66]

4.2 关闭防火墙工具

使用开源工具 dControl_v2.1 关闭 winidows defender

https://github.com/SkyN9ne/DefenderControl

4.3 进程检测工具

使用 ProcessHacker.exe工具检测进程 ,工具源码如下

https://github.com/processhacker

5.病毒分析概览

MoneyIsTime 是一种勒索软件家族,针对 Windows 系统,利用 ChaCha20 加密算法加密受害者的文件并添加特定扩展名,生成勒索信文件“README.TXT”。该软件会在加密文件后添加具有唯一标识的后缀,并尝试关闭防火墙和防护程序以提升感染效果。同时,MoneyIsTime 通过读取系统语言和环境信息来识别受害者区域,以避开特定国家或地区。其操作流程包括生成密钥文件、自解密资源并挂载目标驱动器。此外,它利用 Skiff.com 的隐私邮箱和加密通信,进一步增强了追踪难度,为受害系统带来了巨大的数据安全威胁。

6.安全建议

1. 风险消减措施

资产梳理排查目标: 根据实际情况,对内外网资产进行分时期排查

服务方式: 调研访谈、现场勘查、工具扫描

服务关键内容: 流量威胁监测系统排查、互联网暴露面扫描服务、技术加固服务、集权系统排查

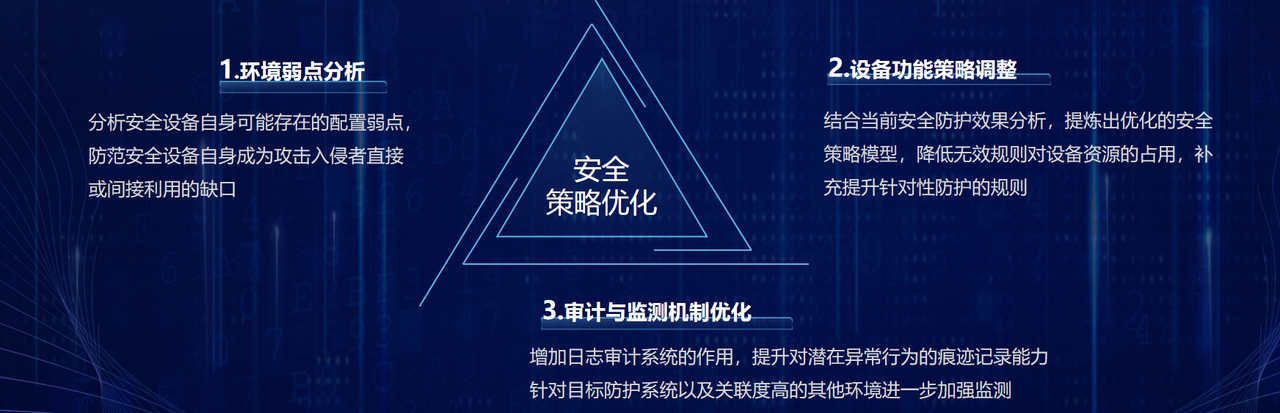

2. 安全设备调优

目标

通过对安全现状的梳理和分析,识别安全策略上的不足,结合目标防御、权限最小化、缩小攻击面等一系列参考原则,对设备的相关配置策略进行改进调优,一方面,减低无效或低效规则的出现频次;另一方面,对缺失或遗漏的规则进行补充,实现将安全设备防护能力最优化。

主要目标设备

网络安全防护设备、系统防护软件、日志审计与分析设备、安全监测与入侵识别设备。

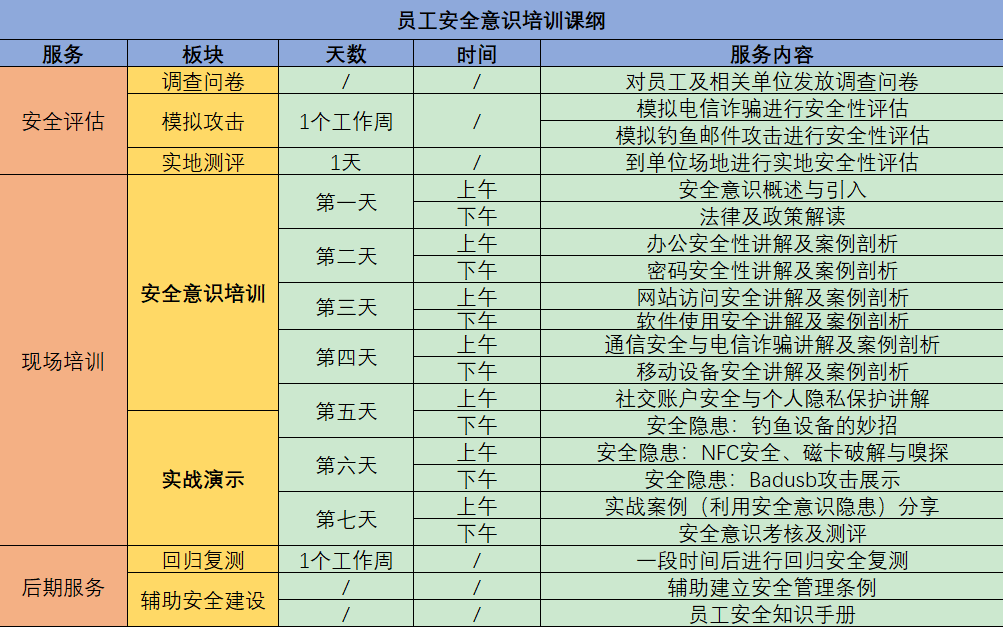

3. 全员安全意识增强调优

目标:

通过网络安全意识宣贯、培训提升全方位安全能力

形式:

培训及宣贯

线下培训课表

若无法组织线下的集体培训,考虑两种方式:

1.提供相关的安全意识培训材料,由上而下分发学习

2.组织相关人员线上开会学习。线上培训模式。

线上学习平台

以下是solar安全团队近期处理过的常见勒索病毒后缀:后缀.360勒索病毒,.halo勒索病毒,.phobos勒索病毒,.Lockfiles勒索病毒,.stesoj勒索病毒,.src勒索病毒,.svh勒索病毒,.Elbie勒索病毒,.Wormhole勒索病毒.live勒索病毒, .rmallox勒索病毒, .mallox 勒索病毒,.hmallox勒索病毒,.jopanaxye勒索病毒, .2700勒索病毒, .elbie勒索病毒, .mkp勒索病毒, .dura勒索病毒, .halo勒索病毒, .DevicData勒索病毒, .faust勒索病毒, ..locky勒索病毒, .cryptolocker勒索病毒, .cerber勒索病毒, .zepto勒索病毒, .wannacry勒索病毒, .cryptowall勒索病毒, .teslacrypt勒索病毒, .gandcrab勒索病毒, .dharma勒索病毒, .phobos勒索病毒, .lockergoga勒索病毒, .coot勒索病毒, .lockbit勒索病毒, .nemty勒索病毒, .contipa勒索病毒, .djvu勒索病毒, .marlboro勒索病毒, .stop勒索病毒, .etols勒索病毒, .makop勒索病毒, .mado勒索病毒, .skymap勒索病毒, .aleta勒索病毒, .btix勒索病毒, .varasto勒索病毒, .qewe勒索病毒, .mylob勒索病毒, .coharos勒索病毒, .kodc勒索病毒, .tro勒索病毒, .mbed勒索病毒, .wannaren勒索病毒, .babyk勒索病毒, .lockfiles勒索病毒, .locked勒索病毒, .DevicData-P-XXXXXXXX勒索病毒, .lockbit3.0勒索病毒, .blackbit勒索病毒等。

勒索攻击作为成熟的攻击手段,很多勒索家族已经形成了一套完整的商业体系,并且分支了很多团伙组织,导致勒索病毒迭代了多个版本。而每个家族擅用的攻击手法皆有不同,TellYouThePass勒索软件家族常常利用系统漏洞进行攻击;Phobos勒索软件家族通过RDP暴力破解进行勒索;Mallox勒索软件家族利用数据库及暴力破解进行加密,攻击手法极多防不胜防。

而最好的预防方法就是针对自身业务进行定期的基线加固、补丁更新及数据备份,在其基础上加强公司安全人员意识。如果您想了解有关勒索病毒的最新发展情况,或者需要获取相关帮助,请关注“solar专业应急响应团队”。

7.团队介绍

团队坚持自主研发及创新,在攻防演练平台、网络安全竞赛平台、网络安全学习平台方面加大研发投入,目前已获得十几项专利及知识产权。团队也先后通过了ISO9001质量管理体系、ISO14000环境管理体系、ISO45001职业安全健康管理体系 、ITSS(信息技术服务运行维护标准四级)等认证,已构建了网络安全行业合格的资质体系;

8.我们的数据恢复服务流程

多年的数据恢复处理经验,在不断对客户服务优化的过程中搭建了"免费售前+安心保障+专业恢复+安全防御"一体化的专业服务流程。

① 免费咨询/数据诊断分析

专业的售前技术顾问服务,免费在线咨询,可第一时间获取数据中毒后的正确处理措施,防范勒索病毒在内网进一步扩散或二次执行,避免错误操作导致数据无法恢复。

售前技术顾问沟通了解客户的机器中毒相关信息,结合团队数据恢复案例库的相同案例进行分析评估,初步诊断分析中毒数据的加密/损坏情况。

② 评估报价/数据恢复方案

您获取售前顾问的初步诊断评估信息后,若同意进行进一步深入的数据恢复诊断,我们将立即安排专业病毒分析工程师及数据恢复工程师进行病毒逆向分析及数据恢复检测分析。

专业数据恢复工程师根据数据检测分析结果,定制数据恢复方案(恢复价格/恢复率/恢复工期),并为您解答数据恢复方案的相关疑问。

③ 确认下单/签订合同

您清楚了解数据恢复方案后,您可自主选择以下下单方式:

双方签署对公合同:根据中毒数据分析情况,量身定制输出数据恢复合同,合同内明确客户的数据恢复内容、数据恢复率、恢复工期及双方权责条款,双方合同签订,正式进入数据恢复专业施工阶段,数据恢复后进行验证确认,数据验证无误,交易完成。

④ 开始数据恢复专业施工

安排专业数据恢复工程师团队全程服务,告知客户数据恢复过程注意事项及相关方案措施,并可根据客户需求及数据情况,可选择上门恢复/远程恢复。

数据恢复过程中,团队随时向您报告数据恢复每一个节点工作进展(数据扫描 → 数据检测 → 数据确认 → 恢复工具定制 → 执行数据恢复 → 数据完整性确认)。

⑤ 数据验收/安全防御方案

完成数据恢复后,我司将安排数据分析工程师进行二次检查确认数据恢复完整性,充分保障客户的数据恢复权益,二次检测确认后,通知客户进行数据验证。

客户对数据进行数据验证完成后,我司将指导后续相关注意事项及安全防范措施,并可提供专业的企业安全防范建设方案及安全顾问服务,抵御勒索病毒再次入侵。

我们在此郑重承诺:

不成功不收费

全程一对一服务

365天不间断服务

免费提供安全方案

24h服务热线:

18894665383

17864099776

1829917331

18363040868

18363040868