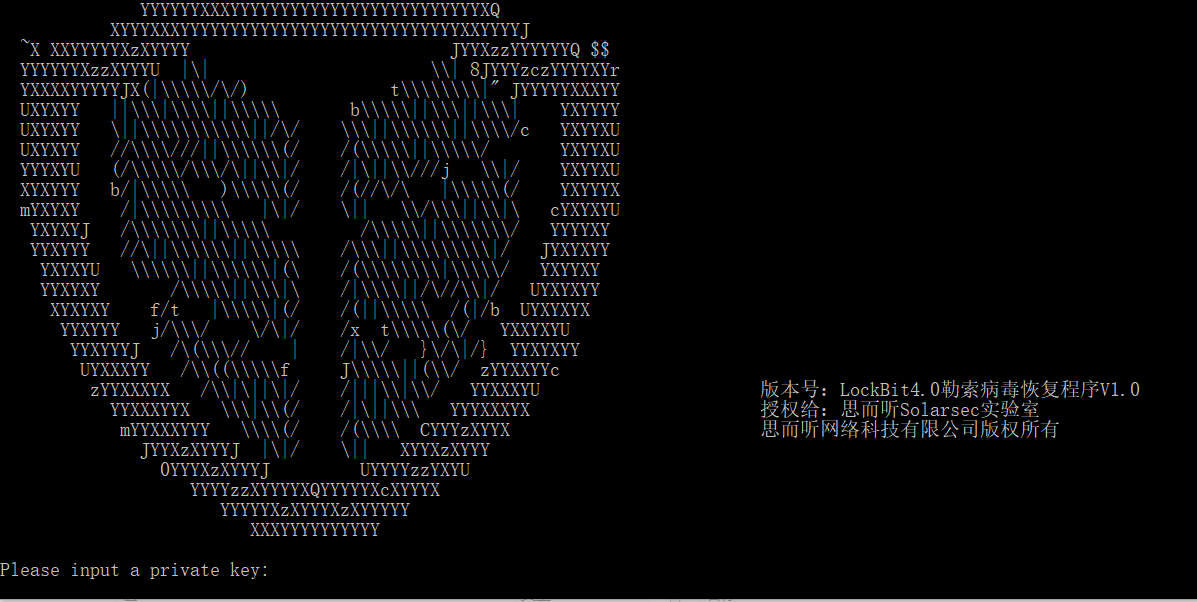

LockBit4.0恢复工具

1.前言

LockBit 是自2019年以来最活跃的勒索软件组织之一,采用双重勒索策略并具备高度专业化运营能力。尽管在2024年遭遇国际打击并被揭露核心身份,该组织仍迅速恢复并于2025年推出LockBit 4.0版本。2025年5月,其运营数据库泄露暴露了大量内部细节。详情可见【独家揭秘】LockBit 4.0 解密器失效真相|首发谈判日志+万字深剖:发展脉络 · TTP 演进 · 2025最新 IOC

2.背景

客户在遭遇勒索事件后因业务中断极为焦急,遂委托第三方公司代为与黑客进行谈判,并按照对方要求支付了巨额赎金,成功获取了解密器。然而在实际使用过程中发现,该解密器恢复效果极差:大量文件,尤其是体积较大的数据库文件未能成功解密,部分已“解密完成”的文件也严重损坏,无法正常打开或使用。第三方公司多次尝试再次联系黑客寻求技术支持,但对方已彻底失联,未再回应,导致数据恢复陷入困境。最终,第三方公司在无力解决问题的情况下,将客户引荐至我们团队,希望借助专业技术手段修复受损文件并挽回关键数据,关于谈判等解密器相关内容可参考文章【病毒分析】缴纳了巨额赎金依旧无法解密?最新LockBit4.0解密器分析

我们不建议受害者向黑客支付赎金购买所谓的恢复工具,因为在整个交易过程中主导权完全掌握在黑客手中,支付手段多为比特币等匿名加密货币,既难以追溯也无法保障交易安全,黑客可能在收款后拒绝提供解密工具,或者故意发送错误密钥,导致数据依然无法恢复,受害者也缺乏有效的申诉途径和法律保障,因此支付赎金不仅不能确保数据恢复,详情可参考文章【病毒分析】交了赎金也无法恢复--针对国内某知名NAS的LVT勒索病毒最新分析

为协助客户最大程度挽回损失,我们在获取原始解密器后,第一时间对其进行了逆向分析,最终发现其在处理大文件时存在明显逻辑缺陷。通过修复该问题,我们成功恢复了大量此前无法解密的关键数据文件。本文将重点分享此次解密器逆向分析后可正常使用的完整工具。

3.工具简介

本次文件恢复的关键在于:客户虽已通过黑客渠道购买了解密器,但该解密器存在严重的逻辑缺陷,导致在解密过程中频繁报错,无法成功还原加密文件。经我方技术团队深入逆向分析发现,问题根源在于解密器在校验加密文件尾部的 Poly1305 校验码时,因该校验值在加密阶段生成过程中已损坏或算法存在偏差,导致解密器在验证完整性时触发校验失败,从而终止了解密流程。针对这一问题,我们通过修复解密器逻辑,精准 Patch 掉多余的校验步骤.

4.使用方法

将exe文件拖入以管理员权限运行的cmd中,无参数回车运行.

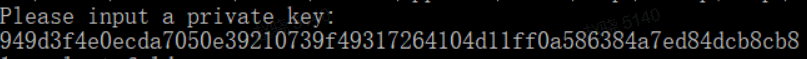

首先输入私钥.此处输入黑客解密器中硬编码的私钥.

949d3f4e0ecda7050e39210739f49317264104d11ff0a586384a7ed84dcb8cb8

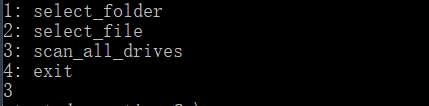

再选择恢复方式.

再选择恢复方式.

输入1 恢复选中目录下所有文件.

输入2 恢复选中的单个文件.

输入3 自动扫描所有本地驱动器,恢复所有文件.

输入4 退出.

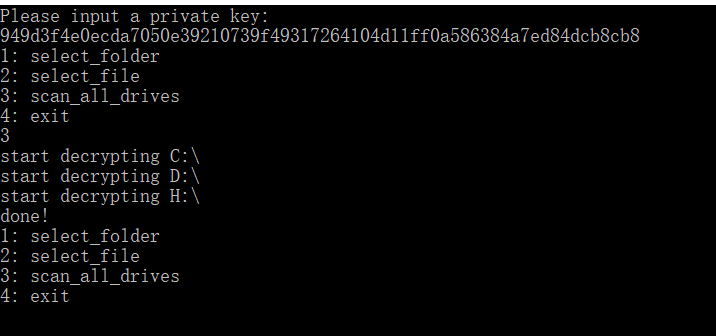

以输入3为例,恢复后会显示如图成功信息.

注意:需要手动清理勒索信.

注意:需要手动清理勒索信.